Autorisation flexible pour les services numériques complexes

Les systèmes d’autorisation basés sur les rôles antérieurs ne peuvent pas relever les défis d’une gestion efficace et sécurisée des accès externes et de tiers. Cela illustre la nécessité d’une architecture d’autorisation externalisée, permettant aux entreprises de découpler les applications commerciales des politiques d’autorisation et de fournir des autorisations unifiées et granulaires aux utilisateurs dans l’ensemble de leur paysage d’applications.

Notre solution OneWelcome Identity Platform offre des fonctionnalités d’autorisation externalisée qui vous permettent de mettre en place un contrôle d’accès et une mise en application centralisés, granulaires fin et basés sur des politiques.

Autorisation standardisée et sécurité cohérente

Centralisez la gestion des autorisations sur une plateforme unique afin de garantir une application cohérente des politiques de sécurité dans tous les composants.

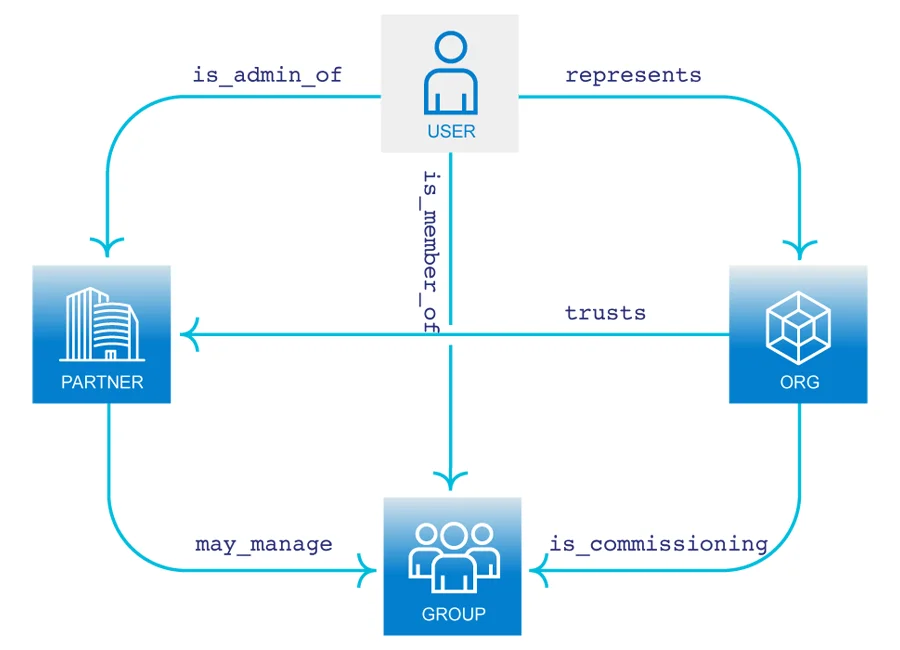

Contrôle d’accès basé sur les relations

Évaluer les relations entre les utilisateurs pour déterminer l’accès

Gestion agile des politiques

Séparez la gestion des politiques du cycle de vie des applications. Réduisez la complexité et modifiez facilement les politiques et les conditions d’accès dans une configuration sans code/à code réduit.

Qu’est-ce que l’autorisation externalisée ?

L’autorisation externalisée est une application qui simplifie le processus de définition des personnes ayant accès à certaines ressources et des actions qu’elles sont autorisées à effectuer. Elle sépare la gestion et l’application des politiques du cycle de vie des applications et délègue les décisions de contrôle d’accès à un point de décision externe découplé. Notre solution OneWelcome Identity Platform offre des capacités d’autorisation externalisée qui vous permettent de mettre en œuvre un contrôle d’accès centralisé granulaire fin, basé sur des politiques, qui prend en compte les relations et le contexte pour la décision d’accès.

Quel type d’identité souhaitez-vous protéger ?

Identités des clients

Créez un accès sécurisé et sans frictions pour vos clients

Identités B2B et de tiers

Rationaliser l’accès et la collaboration dans l’ensemble de votre écosystème B2B

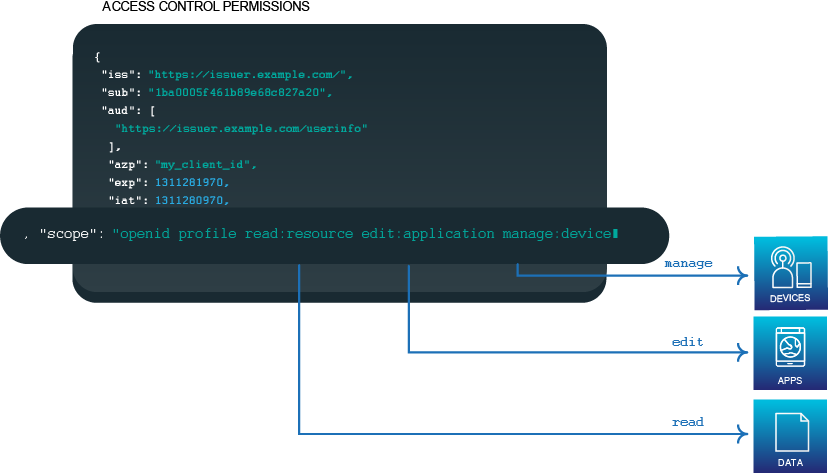

Fonctionnement de l’autorisation externalisée

Avec le contrôle d’accès centralisé, vous pouvez accorder l’accès à vos ressources en temps réel par le biais d’un point de décision géré de manière centralisée qui exploite les attributs des utilisateurs dans votre magasin d’identité et crée des politiques d’autorisation pour déterminer quand accorder aux utilisateurs l’accès à vos produits.

Les politiques peuvent être graphiques ou définies dans le langage de requête natif d’Open Policy Agent, Rego. Le contrôle d’accès basé sur les relations (ReBAC) permet de mettre en œuvre un accès granulaire fin aux ressources protégées en fonction des relations de l’utilisateur avec d’autres entités.

Intégration avec Thales OneWelcome Identity Platform

Notre application d’autorisation externalisée s’intègre de manière transparente dans vos infrastructures d’identité existantes. Notre conception personnalisable et nos fonctionnalités prêtes à l’emploi vous offrent la performance et la flexibilité nécessaires à la mise en œuvre d’une autorisation externalisée de pointe.

Faciliter l’IAM

Découvrez comment nous pouvons vous aider à sécuriser les identités

Thales nommée leader global

Trouvez le produit ou le service qui répond le mieux à vos besoins et découvrez pourquoi KuppingerCole a désigné Thales comme leader du marché, leader global et leader en matière d’innovation dans le domaine de la gestion des accès

Le lien entre confiance et expérience utilisateur est l’élément fondamental pour des interactions en ligne réussies. L’impératif est clair : les organisations doivent maintenir un engagement inébranlable en faveur de la sécurité des données et de l’expérience utilisateur pour construire un avenir où la confiance est à la base des interactions numériques.

Ressources recommandées

Questions fréquentes

Utilisez l’autorisation externe lorsque vous avez besoin d’un contrôle granulaire fin des autorisations d’accès, en particulier dans des environnements complexes ou lors de l’intégration à plusieurs systèmes. Elle est utile lorsque vous souhaitez centraliser la logique d’autorisation, gérer les permissions en externe ou appliquer des politiques sur différents services.

L’autorisation externe offre plusieurs avantages pour simplifier et sécuriser l’accès, notamment la gestion centralisée des politiques, les mises à jour dynamiques des politiques sans modification du code, la prise en charge de scénarios de contrôle d’accès complexes, l’évolutivité des systèmes distribués et la capacité d’intégration avec plusieurs fournisseurs d’identité ou sources externes de manière transparente.

Oui, un utilisateur peut avoir plusieurs identités externes. Le courtier d’identités prend en charge les identités fédérées, ce qui permet aux utilisateurs de s’authentifier auprès de différents fournisseurs d’identités et de consolider leurs identités dans un seul dossier d’identités.