Renforcer automatiquement la sécurité tout en rationalisant l’expérience de l’utilisateur

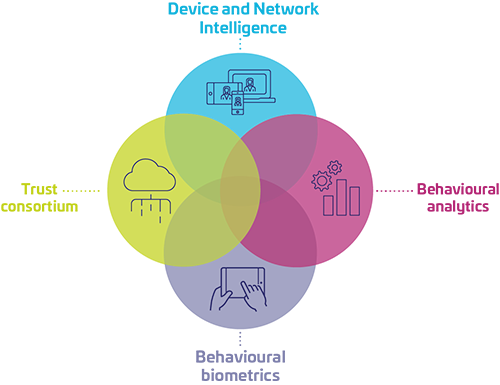

Les méthodes d’authentification traditionnelles sont inadéquates face à la montée des cybermenaces. Les attaques automatisées et de plus en plus sophistiquées imitent le comportement humain afin de déjouer les outils de détection des robots. Les systèmes d’authentification basés sur les risques (RBA) sont réglés avec précision pour détecter les comportements frauduleux, en évaluant et en répondant de manière dynamique au niveau de risque de chaque tentative de connexion. Renforcez vos défenses en intégrant une série de techniques d’authentification et de biométrie comportementale et introduisez le niveau d’assurance approprié dans chaque parcours d’authentification.

Renforcer la sécurité

Arrêter l’évolution des menaces et adapter les mesures de sécurité en fonction du niveau de risque perçu

Améliorer l’expérience des utilisateurs

Ajuster de manière dynamique les exigences d’authentification sans interruptions inutiles

Se conformer aux réglementations

La RBA est devenue une solution essentielle pour protéger les clients, en particulier dans les secteurs à réglementation stricte tels que le secteur bancaire

La banque dans le cloud : pourquoi l’authentification basée sur les risques est vitale pour les institutions financières

Alors que de plus en plus de consommateurs se tournent vers la banque numérique, ils s’attendent à pouvoir s’inscrire et accéder facilement aux institutions financières à l’aide de la RBA.

Trouver le juste équilibre entre sécurité et commodité

Améliorez l’expérience utilisateur et la sécurité et optimisez la détection des fraudes grâce à la solution de gestion des risques IdCloud.

COMMENT THALES PEUT VOUS AIDER

Qu’est-ce que l’authentification basée sur les risques ?

L’authentification basée sur les risques (RBA) est une approche d’identification intelligente qui évalue différents facteurs, tels que le comportement de l’utilisateur, les caractéristiques de l’appareil et le contexte environnemental, afin de déterminer le niveau de risque d’une tentative de connexion. Elle exécute automatiquement une évaluation des risques d’un client et détermine le risque de menace en fonction de ces caractéristiques, y compris l’adresse IP de l’utilisateur, sa localisation physique, l’historique de son navigateur, etc. Cette méthode d’authentification proactive permet aux organisations d’adapter leurs mesures de sécurité en fonction du risque perçu.

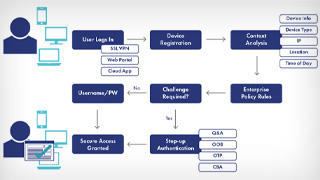

Comment fonctionne l’authentification basée sur les risques ?

En intégrant notre solution d’authentification basée sur les risques à votre parcours d’authentification, le niveau de risque de chaque transaction client est analysé. Des recommandations sur la méthode d’authentification la plus appropriée sont alors fournies automatiquement, ce qui réduit la fraude par piratage de compte (ATO). Avec l’authentification basée sur les risques, il est possible de définir des politiques qui s’adaptent en continu en fonction de la segmentation des clients, de leurs préférences et des cas d’utilisation. Ces fonctionnalités d’authentification RBA fonctionnent discrètement en arrière-plan pour garantir une expérience optimale à l’utilisateur final.

Avantages de la RBA pour les entreprises et les utilisateurs finaux

Détection en temps réel

Détectez les activités anormales avant que la fraude ait lieu.

Grâce à notre solution de détection en temps réel, les menaces sont bloquées dès qu’elles tentent d’accéder à votre environnement.

Sécurité sur mesure

Votre trafic, vos règles.

Nous vous aidons à sécuriser votre environnement selon vos conditions. Automatisez les actions que vous souhaitez en fonction des niveaux et des seuils de risque de vos utilisateurs.

Sécurité multicanal

Contrôlez tous les appareils.

Nous offrons le même niveau de sécurité sur tous les appareils. Que vos clients utilisent un téléphone portable, une tablette ou un ordinateur de bureau, nous les couvrons.

Transparent pour le client

Protégez vos clients de manière passive.

En examinant les informations relatives au comportement et à l’appareil, protégez vos utilisateurs tout en leur permettant de profiter de votre environnement en toute simplicité. Aucune friction n’est ajoutée.

Reconnaître les bons utilisateurs

Grâce à notre précision supérieure à 99 %, vous évitez les faux refus et les frictions inutiles.

Réduisez les frictions et traitez vos bons clients avec la confiance qu’ils méritent. Gardez les frictions uniquement pour le trafic à haut risque.

Moins d’examens manuels

Soulagez votre équipe de lutte contre la fraude.

Avec un niveau élevé de précision et un outil d’analyse puissant, votre équipe de lutte contre la fraude peut se concentrer sur les cas les plus critiques et découvrir de nouveaux types de fraude.

Pour qui l’authentification basée sur les risques est-elle utilisée ?

Identités des clients

Protégez les comptes et les transactions des clients contre les activités frauduleuses.

Identités des tiers

Gérez les risques associés aux partenaires, vendeurs et fournisseurs externes en mettant en œuvre des mesures d’authentification adaptative.

Identités du personnel

Garantissez un accès sécurisé aux ressources et aux données sensibles de l’entreprise, en limitant les menaces internes et les accès non autorisés.

Faciliter l’IAM

Découvrez comment nous pouvons vous aider à sécuriser les identités

Thales nommée leader global

Trouvez le produit ou le service qui répond le mieux à vos besoins et découvrez pourquoi KuppingerCole a désigné Thales comme leader du marché, leader global et leader en matière d’innovation dans le domaine de la gestion des accès

Ressources recommandées

Questions fréquentes

Les solutions de RBA sont développées en tenant compte de la conformité, en adhérant aux réglementations du secteur telles que la PSD2, le RGPD, la PCI DSS, le HIPAA, et d’autres. En intégrant les meilleures pratiques et en se tenant au courant des changements réglementaires, la RBA aide les organisations à maintenir la conformité tout en renforçant la sécurité.

Oui, les solutions de RBA sont hautement personnalisables pour s’aligner sur la tolérance au risque, les exigences de conformité et les flux de travail uniques de votre organisation. Vous pouvez adapter les critères d’évaluation des risques, définir des seuils et intégrer la RBA de manière transparente dans votre infrastructure existante de gestion des identités et des accès (IAM).

Oui. Nos solutions de gestion des identités reposent sur une structure modulaire où les applications individuelles (fonctionnalités) peuvent être achetées séparément.