Scegliere l’approccio alla crittografia più adatto per la tua azienda

Nella sala riunioni, la crittografia dei dati può essere considerata binaria: se la crittografia viene implementata, le risorse aziendali saranno protette, mentre se non viene utilizzata, i dati non sono sicuri e c’è ragione di preoccuparsi.

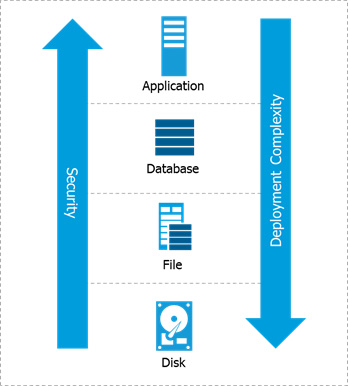

Tuttavia, per le squadre incaricate della sicurezza dei dati sensibili la questione non è così semplice. A un livello elevato, le tipologie di crittografia possono essere suddivise nei quattro livelli nello stack tecnologico in cui la crittografia dei dati viene solitamente utilizzata:

- 1. Disco rigido

- 2. File system

- 3. Database

- 4. Applicazione

In generale, più basso è il livello in cui viene impiegata la crittografia, più semplice e meno invadente sarà l’implementazione. Tuttavia, anche il numero e le tipologie di minacce che questi tipi di crittografia possono gestire vengono ridotti. Impiegando una crittografia a un livello più alto, le aziende possono solitamente garantire standard più elevati di sicurezza e mitigare un numero maggiore di minacce.

- Crittografia completa del disco rigido

- Crittografia a livello di file

- Crittografia dei database

- Crittografia a livello delle applicazioni

La FDE (Full-disk Encryption - crittografia del disco rigido) e le unità SED (Self-encrypting Drives) crittografano i dati mentre vengono scritti nel disco e li decifrano durante la lettura.

Vantaggi di FDE/SED:

- Metodo di impiego della crittografia più semplice

- Trasparente ad applicazioni, database e utenti

- Crittografia ad alte prestazioni e basata su hardware

Limitazioni di FDE/SED:

- Affronta una gamma di minacce molto limitata, poiché impedisce soltanto la perdita fisica di supporti di memorizzazione.

- È priva di salvaguardie contro le minacce persistenti avanzate e quelle dall’interno o dall’esterno

- Rispetta soltanto i requisiti di compliance minimi

- Non offre registrazioni granulari degli accessi

Conclusioni chiave:

- I principali fornitori di servizi cloud offrono l’equivalente funzionale della FDE con le limitazioni elencate sopra.

- La FDE è utile per i computer portatili, spesso vulnerabili a perdite o furti. Tuttavia, non è adatta per i rischi più comuni che i data center e gli ambienti cloud devono affrontare.

Scopri di più:

- Risorse per analisti:

- Soluzioni di Thales rilevanti:

- CipherTrust Enterprise Key Management gestisce in modo sicuro le chiavi di crittografia per un'archiviazione FDE on-premises.

- Coloro che utilizzano la crittografia offerta dal loro fornitore di servizi cloud possono impiegare CipherTrust Cloud Key Manager per ottenere il controllo delle chiavi di crittografia dei dati garantendo dunque la conformità per quanto riguarda la gestione delle chiavi crittografiche.

La crittografia di dati a livello di file o volume (utilizzata solitamente per i database) offre controlli di sicurezza con gli agenti software installati nel sistema operativo. Gli agenti intercettano le letture e scritture dei dischi e applicano criteri per determinare se i dati debbano essere crittografati o decifrati. I prodotti di crittografia maturi a livello di file system offrono controlli solidi degli accessi basati sui criteri, anche per utenti e processi privilegiati, e registrazioni granulari degli accessi.

Vantaggi della crittografia a livello di file:

• Trasparente per utenti e applicazioni, così che le aziende non debbono personalizzare le applicazioni o modificare i processi aziendali associati.

• Supporta dati strutturati e non.

• Stabilisce controlli solidi che impediscono gli utilizzi impropri da parte degli utenti privilegiati e soddisfa i requisiti di compliance più comuni.

• Offre registrazioni granulari degli accessi ai file e accelera l’individuazione delle minacce grazie a sistemi SIEM che possono essere utilizzati a fini di security intelligence e stesura di rapporti di conformità.

Limitazioni della crittografia a livello di file:

• Gli agenti crittografici riguardano specificamente i sistemi operativi, dunque è importante garantire che la soluzione selezionata copra un’ampia gamma di piattaforme Windows, Linux e Unix.

Conclusioni chiave:

• Per molte aziende e necessità, la crittografia dei file rappresenta l’approccio ottimale. La sua protezione ad ampio spettro supporta la stragrande maggioranza dei casi d’uso ed è facile da implementare ed eseguire.

Soluzioni e funzionalità di Thales rilevanti:

• CipherTrust Transparent Encryption crittografa file strutturati e non garantendo un solido controllo degli accessi degli utenti privilegiati.

• CipherTrust Security Intelligence offre funzionalità avanzate per sfruttare i log di sicurezza granulari.

Questo approccio permette alle squadre incaricate della sicurezza di crittografare un sottoinsieme specifico di dati all’interno del database o dell’intero file di database. Questa categoria include soluzioni note come TDE (Transparent Data Encryption) da diversi fornitori di database. Include inoltre la crittografia a livello di colonna. Si tratta di un metodo di crittografia dei database che permette agli utenti di selezionare informazioni o attributi specifici da crittografare invece di lavorare sull’intero file del database.

Vantaggi:

- Protegge i dati nei database, che sono repository fondamentali.

- Implementa salvaguardie complete contro una serie di minacce tra cui quelle dall’interno, in alcuni casi persino un amministratore del database malintenzionato.

- Fornisce una crittografia trasparente di contenuti sensibili del database per ciascuna colonna.

Limitazioni:

- Con la TDE, le offerte di un fornitore di database non possono essere applicate a quelli di altri rivenditori.

- La TDE non permette un’amministrazione centralizzata tra i vari database o altre aree in un ambiente.

- Crittografa esclusivamente le colonne o tabelle di un database, lasciando esposti i file di configurazione, i log di sistema e i rapporti.

Conclusione:

- Anche se le tecnologie TDE possono soddisfare necessità specifiche e tattiche, non permettono alle aziende di proteggere le risorse in ambienti eterogenei. Per questo motivo, possono lasciare lacune significative in materia di sicurezza.

Scopri di più:

- Soluzioni di Thales rilevanti:

- CipherTrust Database Protection può essere usata per integrare la crittografia dei dati per le colonne sensibili nei database.

- CipherTrust Enterprise Key Management può essere utilizzato per gestire chiavi crittografiche TDE.

Con questo approccio, viene aggiunta la logica applicativa per controllare la crittografia o tokenizzazione dei dati all’interno dell’applicazione.

Vantaggi:

- Protegge sottoinsiemi specifici di dati, come i campi in un database.

- La crittografia e la decifratura avvengono a livello dell’applicazione, il che significa che è possibile crittografare i dati prima della loro trasmissione e archiviazione.

- Offre il livello più alto di sicurezza, proteggendo da attacchi DBA e SQL injection.

- La tokenizzazione può inoltre ridurre significativamente i costi amministrativi e quelli associati ai requisiti PCI DSS.

Limitazioni:

- Questi approcci devono essere integrati con l’applicazione, richiedendo quindi sforzi e risorse in termini di sviluppo.

Conclusione:

- Questi approcci possono essere i più adatti nei casi in cui i criteri di sicurezza o i requisiti di compliance richiedono la protezione di tipi specifici di dati. Inoltre, le varianti della crittografia a livello di applicazione, che include la tokenizzazione e la crittografia capace di mantenere il formato, possono aiutare a ridurre l’impatto sui database.

- Cerca soluzioni con API ben documentate e basate su standard e codice di campionamento per semplificare lo sviluppo delle applicazioni.

Scopri di più:

- Soluzioni di Thales rilevanti:

- CipherTrust Application Data Protection semplifica il processo di aggiunta della crittografia ad applicazioni esistenti.

- CipherTrust Tokenization semplifica il processo di aggiunta della tokenizzazione e del mascheramento dinamico dei dati in applicazioni esistenti.