保存したPAN情報を判読不能にする方法はありますか?

プライマリアカウント番号(PAN)など、保存した情報を判読不能にするための一般的な方法は以下のとおりです。

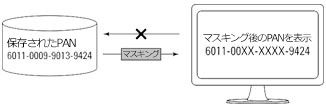

マスキング

マスキングは、データをユーザーに提示する際にデータの機密性を維持することを目的としています。レストランや店舗でクレジットカードを使用したときに印刷された領収書を見ると、このプロセスのことがわかります。PANの特定の桁が実際の桁ではなく「X」として表示されます(下記の図を参照)。PCI DSS要件3.3では、PANの表示は、職務を遂行するのに必要最小限の桁数に制限する必要があり、先頭6桁および末尾4桁以外を表示することは認められていません。

表示用にPANをマスキングする

出典:タレス

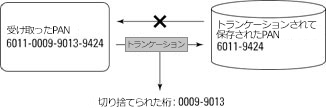

トランケーション

トランケーションは、PANのサブセットだけを保存することで、保存データを判読不能にします。マスキングと同様、先頭6桁および末尾4桁以外を保存することはできません。

PANをトランケーションする

出典:タレス

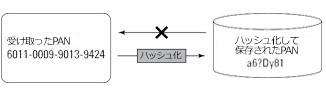

一方向ハッシュ化

ハッシュ関数は、明確に定義され、安全性が実証された暗号化プロセスです。任意のデータブロック(この場合はPAN)を別の一意のデータ文字列に変換します。つまり、PANごとに結果が異なります。一方向ハッシュプロセスは元に戻せません(そのため「一方向」と呼ばれます)。元のデータブロックに変更を加えると異なるハッシュ値が生成されるため、データが変更されていないことを実証するために広く利用されています。

PCI DSSに準拠するためにハッシュ関数を利用する方法を下記の図に示します。この手法では機密性が確保されます(ハッシュ化されたPANから元のPANを再作成することは不可能です)。ただし、トランケーションと同様、保存したデータを後続のトランザクションに使用することはできません。

PANの一方向ハッシュ化

出典:タレス

カード会員データ環境内で1つのクレジットカードのトランケーションバージョンとハッシュ化バージョンを同時に保持することはできません。同時に保持するには、2つのバージョンを関連付けてPANを再構築できないように、追加の制御機能を実装する必要があります。

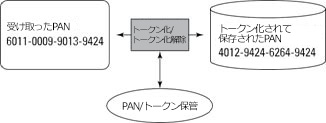

トークン化

トークン化とは、元のPANを代用データ(トークン)で置き換えるプロセスです。トークンは、正規のPANのように見えても攻撃者にとっては価値のないものです。ほとんどの実装において、プロセスは可逆的で、トークンは必要に応じて元のPANに戻すことができます。トークン化は、保存したPANに後続のトランザクションからアクセスする必要がある場合に使用されます。

トークンはさまざまな方法で作成できます。一般的な方法としては、次の2つがあります。

- 元のPAN値から直接トークンを計算する:この方法の場合、1つのPANに対して常に同じトークンが生成されます。そのため、このプロセスは「確定的」と呼ばれます。

- ランダムにトークンを生成する:この方法の場合、毎回異なるトークンが生成されます。ただし、以前のPANに対して完全検索を行い、以前発行されたトークンを再利用することも可能です。

トークン化プロセスの確定度は、特定の状況では重要になる可能性があります。すべては、トークンをどのように使用するかによって決まります。場合によっては、トークン化プロセス中にPANのフォーマットを保持するだけでなく、PANの特定の桁を保持することも必要とされます(下記の図を参照)。

PANのトークン化(末尾の4桁を保持)

出典:タレス

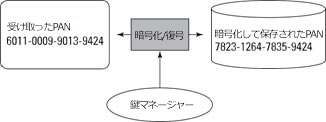

暗号化

ある意味で、暗号化の目的は、トークン化の目的と似ており、PANデータが攻撃者にとって本質的に価値のないデータに置き換えられるという点が共通しています。暗号化は、標準化された暗号化アルゴリズムと鍵を使用して、元のデータから暗号化したPANを導出します。暗号化のアルゴリズムは広く知られているため、このプロセスのセキュリティは、暗号化鍵の強度と処理に依存します。そのため、ハードウェアセキュリティモジュールが広く利用されています。

通常、暗号化プロセスでは、データのフォーマットが変更されます。一般的には、データを暗号化すると、データサイズが大きくなります。トークン化が元のPANデータのフォーマットを保持するのと同じ理由で(データを処理する既存のシステムに対する変更を最小限に抑えるため)、多くの場合、フォーマット保持暗号化(FPE)が使用されます(下記の図を参照)。

PANの暗号化(FPEを使用、末尾の4桁を保持)

出典:タレス

関連記事

- CipherTrust Tokenization(トークン化)

タレスのCipherTrust Tokenization(トークン化)は、セキュリティポリシーとPCI DSSなどの規制要件に準拠するために必要なコストと労力を大幅に削減すると同時に、個人識別情報(PII)を含むその他の機密データを簡単に保護することができます。ボルト型、ボルトレス型のどちらのアーキテクチャもサポートしており、データセンター、ビッグデータ環境、クラウド環境で使用することができます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。 - 導入事例:世界的大手百貨店がタレスの顧客情報保護ソリューションでPCIDSSに準拠