次世代エンタープライズ鍵管理

あらゆる環境で、データセキュリティポリシーと鍵管理を一元化および簡素化

CipherTrust Manager(鍵管理)は業界をリードする企業向け鍵管理ソリューションで、企業が暗号化鍵を一元管理し、より細かなアクセス制御を提供し、セキュリティポリシーを策定できるようサポートします。CipherTrust Managerは、CipherTrust Data Security Platformの中央管理ポイントとしての役割を果たします。鍵生成、ローテーション、破棄、インポート、エクスポートなどの鍵のライフサイクルタスクを管理し、鍵とポリシーにロールベースのアクセス制御を提供し、堅牢な監査とレポートをサポートし、開発者に優しいREST APIをもたらします。

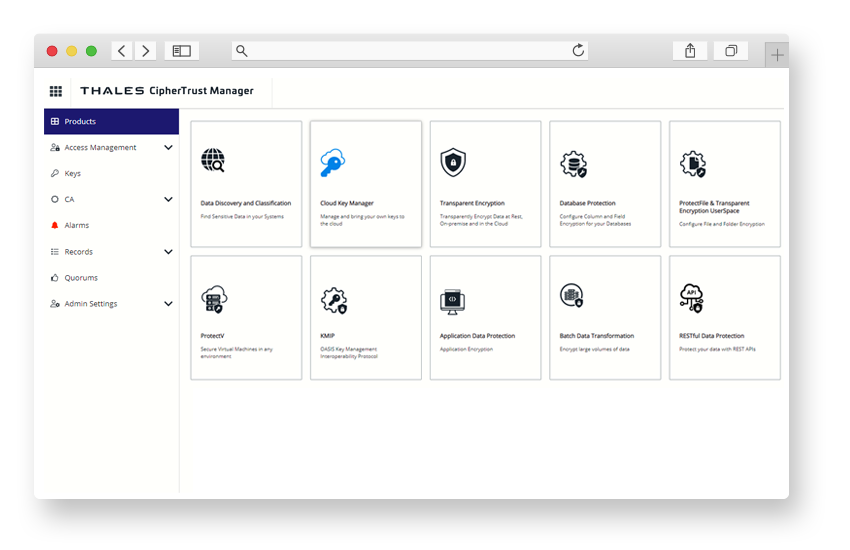

CipherTrust Managerは、FIPS 140-3 Level 3に準拠した、Lunaまたはサードパーティのハードウェアセキュリティモジュール(HSM)を統合する仮想または物理アプライアンスの双方で使用でき、最高レベルの信頼の基点(RoT)を確保して鍵の安全な保管を実現します。これらのアプライアンスは、オンプレミスの物理インフラストラクチャや仮想インフラストラクチャのほか、パブリッククラウド環境に展開することができ、コンプライアンス要件、規制上の義務、データセキュリティに関する業界のベストプラクティスに効率的に対応します。また、統合された管理コンソールによって、CipherTrust Data Security Platform(データセキュリティプラットフォーム)製品を使用して、ポリシーの設定、データの検出と分類、また、センシティブデータの保護を、場所にかかわらず円滑に行うことができます。

Cost Savings and Business Benefits

Enabled by the CipherTrust Data Security Platform

CipherTrust Manager(暗号鍵管理)はセンシティブデータの検出と分類を可能にする統合管理コンソールを提供し、また、オンプレミスのデータストアやマルチクラウド展開の全体にわたり、統合されたThales Data Protectionコネクタを使用してデータを保護します。高度なセルフサービスライセンシング、マルチテナンシーサポート、シークレット管理、開発者フレンドリーなREST APIを提供します。

ユーザーに追加的なホスティングオプションを提供し、AWS、Microsoft Azure、Google Cloud、VMware、MicrosoftHyperVなどでネイティブ仮想マシンとして実行することができます。さらに、CipherTrust Manager上でCipherTrust Cloud Key Manager(クラウド鍵管理)がネイティブサポートを提供するため、複数のクラウドインフラストラクチャやSaaSアプリケーションにわたる鍵管理が効率化されます。

FIPS 140-3 Level 3に準拠した、LunaまたはサードパーティのHSMを統合する仮想または物理的フォームファクタの両方で使用でき、最高レベルの信頼の基点(RoT)を確保して鍵の安全な保管を実現します。柔軟な展開オプションは簡単に拡張が可能で、離れた施設やクラウドインフラストラクチャにおける鍵管理を実現します。

安全な鍵の生成、バックアップ・復元、クラスタリング、非アクティブ化、削除などのライフサイクル全体で暗号鍵の管理を簡素化します。鍵管理の操作を、既存のActive DirectoryやLDAP認証情報を使用した役割ベースのアクセス制御と統合し、完全な監査ログレビューを提供します。

CipherTrust Data Security Platform(データセキュリティプラットフォーム)製品に対する一括管理機能を提供します。これにより企業は、データを検出、分類、暗号化、トークン化して、ビジネスリスクを軽減し、コンプライアンス要件を満たすことができます。新たなセルフサービスライセンシング機能によってコネクタライセンスのプロビジョニングを効率化し、ライセンスの可視性と制御を向上させます。

KMIPやNAE-XMLAPIに加えて新たなRESTインターフェースが提供されるため、開発者は、鍵の管理機能と統合されたアプリケーションの展開を簡素化し、管理操作のテストと展開を自動化することができます。

仕様については、CipherTrust Manager Product Briefをご覧ください。

CipherTrust Managerは、タレスのCipherTrust Data Security Platformとサードパーティ製品の暗号 鍵を一元管理可能にすることで、安全な鍵の生成、バックアップ/リストア、クラスタリング、非アクティブ化、 削除などの鍵ライフサイクル管理タスクを簡素化します。

The KeySecure platform provided centralized key management and data protection throughout your enterprise–on premises and in AWS. Now, Thales offers CipherTrust Data Security Platform (CDSP) to enable you to manage native keys painlessly and do more with fewer resources – and...

Thales CipherTrust Platform Community Editionは、開発プロセスに求められるセキュリティ機能の追加を自動化することで、データとファイルを保護し、開発プロジェクトの作業負荷を軽減します。 CipherTrust Platform Community Editionは、Thales CipherTrust Manager、Data Protection Gateway Connector、及び CipherTrust Transparent Encryption for Kubernetes...

Discover how organizations can centrally manage keys for third-party devices including Microsoft SQL TDE, Oracle TDE, and KMIP-compliant encryption products.

Today, every IT organization is striving to protect valuable digital assets from accidental exposure or intentional misuse. To meet various digital privacy regulations and compliance mandates, many organizations have deployed a variety of point encryption solutions as a...

プライバシーとデータ保護規制に対するコンプライアンスにおいて 極めて重要な最初のステップは、機密データの構成要素、その保 存場所、その使われ方を把握することです。所有しているデータ、デ ータの場所、データを所有している理由を知らなければ、データを 保護するための効果的なポリシーと制御を適用することはできま せん。

クラウドセキュリティアライアンス(CSA)が定義する業界のベストプラクティスでは、暗号鍵はクラウドサービスプロバイダーおよび関連する暗号化操作から切り離して保管し管理する必要があるとされています1。クラウドサービスプロバイダー(CSP)は、BYOK(Bring Your Own Key; 独自の鍵の持ち込み)やHYOK(Hold Your Own Key; 独自の鍵の保持)サービスを提供して、データの暗号化に使用される鍵を顧客が管理できるようにすることで、ベストプラクティスに準拠できます。顧客は鍵を制御することで、暗号鍵...

Thales offers CipherTrust Manager as the central enterprise key management solution for an expansive ecosystem of storage and archive infrastructure partners, as described in this Solution Brief