Selección del enfoque de cifrado adecuado para su organización

En la sala de juntas, el cifrado de datos puede verse como binario: si se emplea el cifrado de datos, los activos de la empresa están seguros; y si no es así, los activos de datos de la empresa no están seguros y es hora de entrar en pánico.

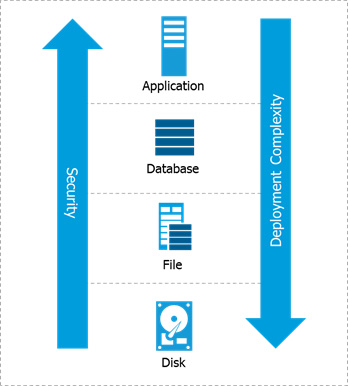

Sin embargo, para los equipos de seguridad cuyo trabajo es proteger los datos confidenciales, la realidad no es tan simple. En un nivel alto, los tipos de cifrado de datos se pueden dividir en los cuatro niveles de la pila de tecnología en los que normalmente se emplea el cifrado de datos:

- 1. Disco completo o soporte

- 2. Sistema de archivos

- 3. Base de datos

- 4. Aplicación

En general, cuanto más bajo se emplee el cifrado de la pila, más simple y menos intrusiva será la implementación. Sin embargo, también se reducen el número y los tipos de amenazas que pueden enfrentar estos enfoques de cifrado de datos. Al emplear un cifrado más alto en la pila, las organizaciones generalmente pueden lograr niveles más altos de seguridad y mitigar más amenazas.

- Cifrado de disco completo

- Cifrado a nivel de archivos

- Cifrado de bases de datos

- Cifrado de capa de aplicación

El cifrado de disco completo (FDE) y las unidades de autocifrado (SED) cifran los datos a medida que se escriben en el disco y descifran los datos a medida que se leen del disco.

Ventajas con FDE/SED:

- El método más simple de implementar el cifrado

- Transparente para aplicaciones, bases de datos y usuarios.

- Cifrado basado en hardware de alto rendimiento

Limitantes de FDE/SED:

- Aborda un conjunto muy limitado de amenazas: protege solo de la pérdida física de medios de almacenamiento.

- Carece de protección contra amenazas persistentes avanzadas (APTs), personas internas malintencionadas o atacantes externos

- Cumple con los requisitos mínimos en materia de cumplimiento

- No ofrece registros de auditoría de acceso granular

Conclusiones principales:

- Los principales proveedores de nube ofrecen el equivalente funcional de FDE con sus limitaciones asociadas enumeradas anteriormente.

- FDE tiene sentido para las computadoras portátiles, que son altamente susceptibles a pérdidas o robos. Pero FDE no es adecuado para los riesgos más comunes que enfrentan los centros de datos y los entornos en la nube.

Aprenda más:

- Recursos de analistas:

- Soluciones relevantes de Thales:

- CipherTrust Enterprise Key Management administra de forma segura las claves de cifrado para el almacenamiento FDE local.

- Aquellos que utilizan el cifrado proporcionado por su proveedor de servicios en la nube (CSP) pueden emplear CipherTrust Cloud Key Manager para tomar el control de las claves de cifrado de datos de los CSP y, por lo tanto, mejorar el cumplimiento de la administración de claves de cifrado.

El cifrado de datos a nivel de archivo o volumen (normalmente utilizado para bases de datos) ofrece controles de seguridad con agentes de software instalados en el sistema operativo. Los agentes interceptan las lecturas y escrituras del disco y aplican políticas para determinar si los datos deben cifrarse o descifrarse. Los productos de cifrado de sistemas de archivos maduros ofrecen fuertes controles de acceso basados en políticas, incluso para usuarios y procesos privilegiados, así como capacidades de registro granular.

Ventajas del cifrado a nivel de archivo:

• Transparente para los usuarios y las aplicaciones, por lo que las organizaciones no tienen que personalizar las aplicaciones o cambiar los procesos comerciales asociados.

• Admite datos estructurados y no estructurados.

• Establece controles sólidos que protegen contra el abuso por parte de usuarios con acceso a información privilegiada y cumplen con los requisitos en materia de cumplimiento comunes.

• Ofrece registros granulares de acceso a archivos y acelera la detección de amenazas mediante sistemas SIEM que se pueden utilizar para informes de cumplimiento e inteligencia de seguridad.

Limitaciones del cifrado a nivel de archivo:

• Los agentes de cifrado son específicos de los sistemas operativos, por lo que es importante asegurarse de que la solución seleccionada ofrezca cobertura para un amplio conjunto de plataformas Windows, Linux y Unix.

Conclusiones principales:

• Para muchas organizaciones y propósitos, el cifrado de archivos representa el enfoque óptimo. Sus amplias protecciones admiten la gran mayoría de los casos de uso y es fácil de implementar y operar.

Soluciones y capacidades relevantes de Thales:

• CipherTrust Transparent Encryption ofrece cifrado de archivos estructurados y no estructurados junto con fuertes controles de acceso de usuarios con acceso a información privilegiada.

• CipherTrust Security Intelligence ofrece capacidades sólidas para aprovechar los registros de seguridad granulares.

Este enfoque permite a los equipos de seguridad cifrar un subconjunto específico de datos dentro de la base de datos o todo el archivo de la base de datos. Esta categoría incluye soluciones conocidas como cifrado transparente de datos (TDE) de varios proveedores de bases de datos. Esta categoría también incluye el cifrado a nivel de columna. Este es un tipo de método de cifrado de base de datos que permite a los usuarios seleccionar información o atributos específicos para cifrar en lugar de cifrar todo el archivo de la base de datos.

Ventajas:

- Protege los datos de las bases de datos, que son repositorios críticos.

- Establece protecciones sólidas contra una variedad de amenazas, incluidas personas internas malintencionadas, incluso en algunos casos un administrador de base de datos malintencionado.

- Proporciona un cifrado transparente de contenido confidencial de la base de datos por columna.

Limitantes:

- Con TDE, las ofertas de un proveedor de bases de datos no se pueden aplicar a bases de datos de otros proveedores.

- TDE no permite la administración central a través de múltiples bases de datos de proveedores u otras áreas del entorno.

- Solo cifra columnas o tablas de una base de datos, dejando expuestos los archivos de configuración, los registros del sistema y los informes.

La conclusión:

- Si bien las tecnologías TDE pueden satisfacer requisitos tácticos específicos, no permiten a las organizaciones abordar la seguridad en entornos heterogéneos. Como resultado, pueden dejar a las organizaciones con importantes brechas de seguridad.

Aprenda más:

- Soluciones relevantes de Thales:

- CipherTrust Database Protection se puede utilizar para integrar el cifrado de datos para columnas confidenciales en bases de datos.

- CipherTrust Enterprise Key Management se puede utilizar para administrar claves criptográficas TDE.

Al emplear este enfoque, se agrega la lógica de la aplicación para controlar el cifrado o la tokenización de los datos desde dentro de la aplicación.

Ventajas:

- Protege subconjuntos específicos de datos, como campos en una base de datos.

- El cifrado y el descifrado se producen en la capa de la aplicación, lo que significa que los datos se pueden cifrar antes de que se transmitan y almacenen.

- Ofrece el más alto nivel de seguridad, proporcionando protección contra DBA maliciosos y ataques de inyección de SQL.

- La tokenización también puede reducir significativamente los costos de cumplimiento de PCI DSS y la sobrecarga administrativa.

Limitantes:

- Estos enfoques deben integrarse con la aplicación y, por lo tanto, requieren esfuerzos y recursos de desarrollo.

La conclusión:

- Estos enfoques pueden ser óptimos en casos en los que las políticas de seguridad o los mandatos en materia de cumplimiento requieran la protección de conjuntos de datos específicos. Además, las variantes del cifrado de la capa de aplicación, incluida la tokenización y el cifrado que conserva el formato, pueden ayudar a reducir el impacto en las bases de datos.

- Busque soluciones con APIs basadas en estándares bien documentados y códigos de muestra para simplificar el desarrollo de aplicaciones.

Aprenda más:

- Soluciones relevantes de Thales:

- CipherTrust Application Data Protectionsimplifica el proceso de agregar cifrado a las aplicaciones existentes.

- CipherTrust Tokenization simplifica el proceso de agregar tokenización y enmascaramiento dinámico de datos en aplicaciones existentes.