ホストカードエミュレーション

物理的なPOS(Point of Sale)端末でクレジットやデビット決済を行えるように携帯電話を保護することが課題となっております。磁気ストライプカードによる決済システムは進化を遂げ、EMVチップカードが使用されるようになりました。これにより必然的に、セキュアエレメントと呼ばれるほとんどのスマートフォンに搭載された専用セキュリティハードウェアを利用して、決済用アプリケーション、ユーザーの決済資格情報、関連する暗号鍵がホストされるようになりました。

しかし、このアプローチではパイロット展開から大量展開への移行は難しいことが明らかになっており、その理由として、スマートフォンに対する標準化の欠如や複雑な認証要件、そして最も重要なこととして、サードパーティであるトラステッドサービスマネージャー(TSM)へ管理権を譲渡することに多くの銀行が躊躇していることなど、さまざまなものが挙げられます。TSMモデルでは、モバイルネットワークオペレーター(MNO)やスマートフォンメーカーによって通常管理されるセキュアエレメント上の「賃貸スペース」に対して銀行が支払いを行います。この課題を克服すべく代わりに使用されるアプローチがホストカードエミュレーション(HCE)で、急速に支持を獲得しています。HCEにより、重要な決済資格情報がスマートフォン上ではなく、安全な共有リポジトリ(発行者のデータセンターやプライベートクラウド)に保存されます。ホストカードエミュレーションを使用することで、非接触型トランザクションを実行できるように使用制限付きの資格情報が事前にスマートフォンに送られます。ホストカードエミュレーションによってTSMが不要になり、銀行が管理権を取り戻すことになりますが、同時にセキュリティとリスクに関するさまざまな課題が発生します。

- 課題

- ソリューション

- メリット

モバイル決済向けホストカードエミュレーション:今日の課題

- 何百万もの決済資格情報の保管や、オンデマンドでの1回限りの使用資格情報の生成に集中型サービスを使用した場合、攻撃される対象となってしまうことは明らかです。銀行は何年にもわたりカードを発行してきましたが、システムのほとんどはオフラインで使用され、クラウドでの決済用トークン(この場合はプラスチックカード)のやり取りは必要ありませんでした。ホストカードエミュレーションではサービスがオンラインで行われ、個々の決済トランザクションの一部としてリアルタイムでアクセス可能である必要があります。このようなサービスプラットフォームが保護できていない場合、発行者は不正のリスクにさらされることになります。

- スマートフォンは決済資格情報の保存場所として機能しなくなりましたが、引き続き次の3つのセキュリティに関する重要な役割を果たします。3つの役割すべてが資格情報およびトランザクション情報の盗難や置き換えの機会を生み出します。

- アプリケーションにホストカードエミュレーション(HCE)サービスに保管されているカードデータを要求する手段を提供する

- ユーザー認証の手段として機能しサービスによる決済資格情報の提供を承認する

- POS端末に決済資格情報を送るための通信チャネルを提供する

- すべてのモバイル決済方法は従来のカード決済よりも複雑ですが、スマートフォンユーザーは非常に高い期待を寄せています。モバイルネットワークのカバー率が低ければ、HCEサービスにアクセスできなくなります。また、複雑な認証方法によるエラーが発生し、ソフトウェアやハードウェアの非互換性によってすべてが停止する可能性があります。資格情報をキャッシュするには柔軟なアプローチが求められ、基準の確立が進み認証が必要になると、リスクベースの承認が標準化されます。

ホストカードエミュレーションを使用したモバイル決済:タレスのソリューション

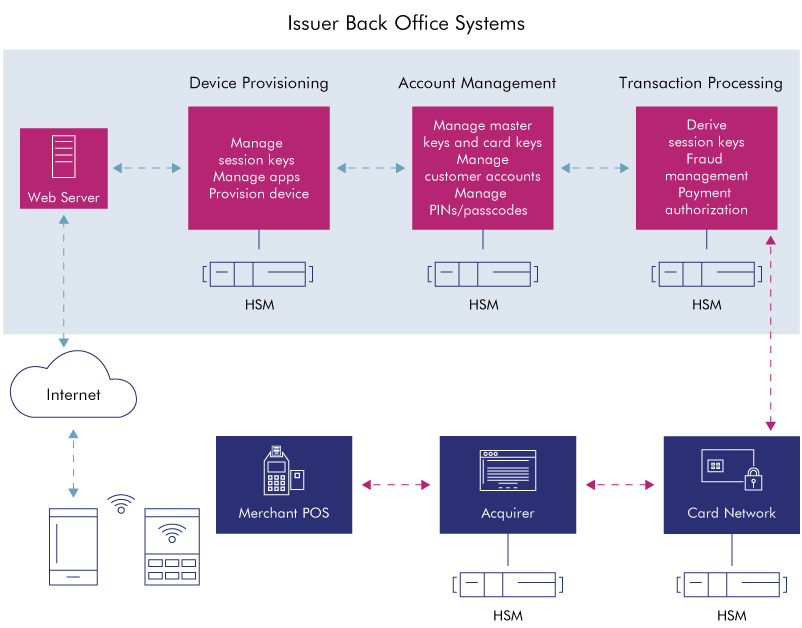

タレスのpayShield ハードウェアセキュリティモジュール(HSM)は現在さまざまな場所で使用されており、HCEベースのソリューションを保護できるようサポートしています。発行者はHSMを使用して決済資格情報を一元的かつ安全に生成・保存するほか、スマートフォンに保存する鍵の数をいつでも柔軟に決定することができます。そのため決済資格情報は、発行者によるリスクに関する決定の一部としてオフライン認証がサポートされている状況をカバーします。オンライン認証が行われる状況(HCEソリューションの通常の展開モード)では、発行者はHSMを使用し、非接触型モバイル決済トランザクションの一部としてスマートフォンアプリによってリアルタイムで生成される暗号を検証します。この場合、スマートフォンアプリのセキュリティ設計は、スマートフォン内の処理により、鍵や機密データが不正な攻撃にさらされるリスクを確実に制限する上で重要となります。そのためカード決済スキームでは銀行がHCEサービスを利用できるようになる前に、モバイル決済アプリのセキュリティ(HSMといった発行者向けインターフェースを含む)の広範な検証を行っています。

タレスのハードウェアセキュリティモジュール (HSM) が、HCEベースのソリューションの保護をサポートします

- カード決済の承認とEMVカードの発行に現在世界中で使用されているものと同一タイプのタレスのHCE向けHSMを使用します

- タレスの統合パートナーエコシステムを利用して、実績のあるHCEベースのソリューションを調達し、最新カード決済スキームの仕様との互換性を自動的に確保します

- タレスのHSMですでにサポートされている暗号化アルゴリズムと鍵管理スキームの中から選択して、発行者のシステムとスマートフォン間でハードウェアベースの安全なセッションを作成し、資格情報の読み込みプロセス中に中間者攻撃が発生するのを阻止します

- 既存のPCI HSM認証を活用して監査コンプライアンスを簡素化し、最高レベルの鍵の生成と保護方法が採用されていることを確認します