Wahl des richtigen Verschlüsselungsansatzes für Ihr Unternehmen

Für die Vorstandsetage gibt es in Bezug auf Datenverschlüsselung unter Umständen nur zwei Möglichkeiten: Entweder die Daten des Unternehmens sind verschlüsselt und sicher oder sie sind nicht verschlüsselt und es bricht Krisenstimmung aus.

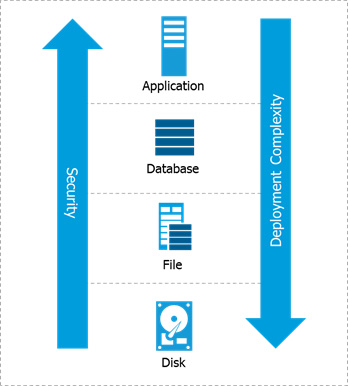

Für Sicherheitsteams, deren Aufgabe es ist, sensible Daten zu sichern, ist das jedoch nicht ganz so einfach. Die unterschiedlichen Datenverschlüsselungsarten können in vier Ebenen des Technologie-Stacks unterteilt werden, auf denen in der Regel Verschlüsselung durchgeführt wird.

- 1. Festplatte oder Medien

- 2. Dateisystem

- 3. Datenbank

- 4. Anwendung

Im Allgemeinen gilt: je niedriger die Ebene, auf der die Stack-Verschlüsselung eingesetzt wird, desto einfacher die Implementierung und desto geringer der Eingriff. Allerdings kann die Zahl und die Art der Bedrohungen, gegen die sich die Ansätze der Datenverschlüsselung richten, ebenfalls reduziert sein. Indem die Verschlüsselung auf einer höheren Ebene des Stacks eingesetzt wird, können Unternehmen ein höheres Sicherheitsniveau garantieren und die meisten Bedrohungen verhindern.

- Festplattenverschlüsselung

- Verschlüsselung auf Dateiebene

- Datenbankverschlüsselung

- Verschlüsselung auf Anwendungsebene

Festplattenverschlüsselung (Full-Disk-Encryption, FDE) und Self-Encrypting-Devices (SED, selbstverschlüsselnde Geräte) verschlüsseln Daten, wenn sie auf die Festplatte geschrieben werden, und entschlüsseln sie wieder, sobald sie gelesen werden.

Vorteile von FDE/SED:

- Einfachste Methode zur Bereitstellung von Verschlüsselung

- Transparent für Anwendungen, Datenbanken und Benutzer

- Hohe Leistung, hardwarebasierte Verschlüsselung

Grenzen von FDE/SED:

- Richtet sich nur gegen sehr wenige Bedrohungen – schützt nur vor dem tatsächlichen Verlust von Speichermedien

- Verfügt über keine Schutzmaßnahmen gegen Advanced Persistent Threats (APT), böswillige Insider oder externe Angreifer.

- Erfüllt nur sehr wenige Datenschutz- und Datensicherheitsvorschriften

- Bietet keine detaillierten Zugriffsprotokolle

Wesentliche Erkenntnisse:

- Die üblichen Cloud-Anbieter stellen Funktionen entsprechend FDE mit den entsprechenden oben genannten Einschränkungen bereit.

- FDE ist sinnvoll für Laptops, bei denen die Gefahr von Verlust oder Diebstahl hoch ist. Aber FDE eignet sich nicht, um die häufigsten Risiken in Rechenzentren und Cloud-Umgebungen zu bekämpfen.

Weitere Informationen:

- Entsprechende Lösungen von Thales:

- CipherTrust Enterprise Key Management ermöglicht die sichere Verwaltung von kryptographischen Schlüssel für On-Premises-FDE-Speicherung.

- Wenn Sie die von Ihrem Cloud-Anbieter bereitgestellte Verschlüsselung nutzen, können Sie mithilfe des CipherTrust Cloud Key Manager die kryptographischen Schlüssel dieser Anbieter kontrollieren und somit die Vorgaben für deren Verwaltung erfüllen.

Die Verschlüsselung von Daten auf Datei- oder Volume-Ebene (üblicherweise für Datenbanken verwendet) bietet Sicherheitskontrollen mit auf dem Betriebssystem installierten Software-Agenten. Die Agenten hören die Lese- und Schreibvorgänge auf der Festplatte ab und wenden Richtlinien an, um festzulegen, ob die Daten ver- oder entschlüsselt werden sollen. Ausgereifte Produkte für die Verschlüsselung von Dateisystemen garantieren strenge, richtlinienbasierte Zugriffskontrollen einschließlich für privilegierte Benutzer und Prozesse sowie detaillierte Protokollfunktionen.

Vorteile der Verschlüsselung auf Dateiebene:

• Transparent für Benutzer und Anwendungen, damit Unternehmen Anwendungen nicht anpassen oder zugehörige Geschäftsprozesse verändern müssen.

• Unterstützt sowohl strukturierte als auch unstrukturierte Daten.

• Legt strenge Kontrollen fest, die vor Missbrauch durch privilegierte Benutzer schützen und die Erfüllung der üblichen Datenschutzvorschriften garantieren.

• Protokolliert den Zugriff auf Dateien detailliert und beschleunigt das Erkennen von Bedrohungen mithilfe von SIEM-Systemen, die für Sicherheitsintelligenz und Compliance-Berichte eingesetzt werden können.

Grenzen der Verschlüsselung auf Dateiebene:

• Jedes Betriebssystem hat spezielle Verschlüsselungsagenten. Daher ist es wichtig, dass die gewählte Lösung eine Vielzahl an Windows-, Linux- und Unix-Plattformen abdeckt.

Wesentliche Erkenntnisse:

• Für viele Unternehmen und Zwecke ist Dateiverschlüsselung der optimale Ansatz. Sie bietet umfassenden Schutz für den Großteil der Anwendungsfälle und einfach bereitzustellen und zu betreiben.

Entsprechende Lösungen und Funktionen von Thales:

• CipherTrust Transparent Encryption verschlüsselt strukturierte und unstrukturierte Dateien und garantiert strenge Kontrollen des Zugriffs durch privilegierte Benutzer.

• CipherTrust Security Intelligence verfügt über leistungsstarke Funktionen zur Erstellung detaillierter Sicherheitsprotokolle.

Dieser Ansatz ermöglicht es Sicherheitsteams, einen bestimmten Teilbereich innerhalb der Datenbank oder die gesamte Datenbankdatei zu verschlüsseln. Zu dieser Kategorie gehören die unter der Bezeichnung Transparent Data Encryption (TDE) bekannten Lösungen unterschiedlicher Datenbankanbieter, die auch Verschlüsselung auf Spaltenebene einschließen. Hierbei handelt es sich um einen Methode der Datenbankverschlüsselung, mit der Benutzer anstatt der gesamten Datenbankdatei nur bestimmte Informationen oder Attribute verschlüsseln können.

Vorteile:

- Schützt wichtige Daten in Datenbanken

- Bietet starke Schutzmaßnahmen gegen eine Reihe von Bedrohungen wie böswillige Insider – in einigen Fällen kann dies auch ein Datenbankadministrator mit bösen Absichten sein.

- Sorgt für die transparente Verschlüsselung sensibler Datenbankinhalte auf Spaltenebene.

Einschränkungen:

- Mit TDE können Sie die Lösungen eines Datenbankanbieters nicht auf Datenbanken anderer Anbieter anwenden.

- Eine zentrale Administration für Datenbanken unterschiedlicher Anbieter oder sonstiger Bereiche in einer Umgebung ist nicht möglich.

- TDE verschlüsselt nur Spalten oder Tabellen einer Datenbank, d. h. Konfigurationsdateien, Systemprotokolle und Berichte sind weiterhin ungeschützt.

Schlussfolgerung:

- TDE-Technologien erfüllen spezielle, taktische Anforderungen. Allerdings unterstützen sie Unternehmen nicht dabei, für Sicherheit in heterogenen Umgebungen zu sorgen. Daher können sie deutliche Sicherheitslücken in Unternehmen verursachen.

Weitere Informationen:

- Entsprechende Lösungen von Thales:

- Mit CipherTrust Database Protection kann die Verschlüsselung sensibler Daten auf Spaltenebene in Datenbanken integriert werden.

- Mit CipherTrust Enterprise Key Management können die kryptographischen TDE-Schlüssel verwaltet werden.

Dieser Ansatz bietet zusätzliche Anwendungslogik, um die Verschlüsselung oder Tokenisierung von Daten innerhalb der Anwendungen zu verwalten.

Vorteile:

- Sichert bestimmte Teilbereiche der Daten wie z. B. Felder in einer Datenbank.

- Ver- und Entschlüsselung finden auf der Anwendungsschicht statt. Das bedeutet, Daten können vor der Übertragung und Speicherung verschlüsselt werden.

- Bietet höchste Sicherheit und Schutz vor schädlichen DBA- und SQL-Injektionsangriffen.

- Tokenization reduziert zudem die Kosten für die Einhaltung des PCI DSS sowie den Verwaltungsaufwand deutlich.

Einschränkungen:

- Diese Ansätze müssen in die Anwendung integriert werden und erfordern daher Entwicklungsaufwand und Ressourcen.

Schlussfolgerung:

- Diese Ansätze sind dann optimal, wenn Sicherheitsrichtlinien oder Datenschutzvorschriften verlangen, dass bestimmte Datensätze gesichert werden. Darüber hinaus tragen Varianten der Verschlüsselung auf Anwendungsebene wie Tokenisierung und Format-Preserving-Encryption dazu bei, die Auswirkungen auf die Datenbank zu reduzieren.

- Halten Sie Ausschau nach Lösungen mit gut dokumentierten, standardbasierten API und Beispielcode zur Vereinfachung der Anwendungsentwicklung.

Weitere Informationen:

- Entsprechende Lösungen von Thales:

- CipherTrust Application Data Protection vereinfacht den Prozess der Integration von Verschlüsselung in bestehende Anwendungen

- CipherTrust Tokenization vereinfacht den Prozess der Integration von Tokenisierung und dynamischer Datenmaskierung in bestehende Anwendungen.