Vollständige Suite kryptographischer Funktionen

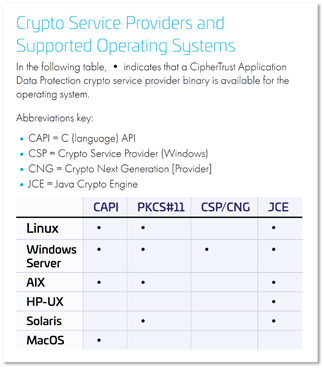

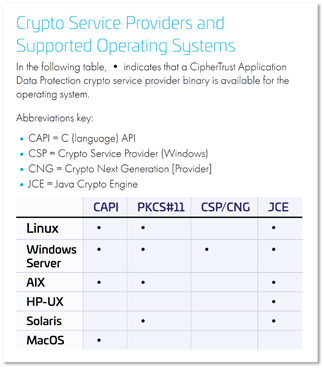

Mit umfassenden Crypto Service Providern (CSP), die sowohl den Industriestandard PKCS#11 als auch das KMIP erfüllen, sowie der Unterstützung für Java Crypto Engine (JCE), Microsoft Crypto Service Provider (CSP) und Crypto Next Generation (CNG) können Entwickler und Sicherheitsadministratoren die Kryptodienste auswählen, die ähnlich wie HSM-Dienste die komplexen Anforderungen moderner Unternehmen am besten erfüllen. Zu den wichtigsten Kryptofunktionen gehören Verschlüsselung/Entschlüsselung, Signaturen, Hash (SHA) und HMAC. Für einen bequemen Datenschutz ohne anwendungsinterne Schlüsselverwaltung sollten Sie CipherTrust Tokenization in Betracht ziehen.

Große Auswahl an Verschlüsselungsalgorithmen

Zu den Verschlüsselungsalgorithmen und den entsprechenden Schlüsseln gehören 3DES, AES 256 (CBC und XTS), SHA 256, SHA 384, SHA 512, RSA 1024, RSA 2048, RSA 3072, RSA 4096 und ECC sowie die formaterhaltenden FF1 und FF3.

Automatische Schlüsselrotation

Integrierte automatische Schlüsselrotation für alle Kryptofunktionen außer Hash.

Viele Möglichkeiten der Bereitstellung

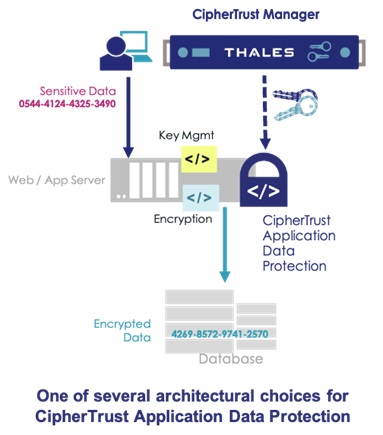

- Die mit den Entwicklungsbibliotheken verknüpften Anwendungen werden auf den einzelnen Anwendungsservern installiert

- Lokale Verschlüsselungsoperationen bieten die geringste Latenz und die potenziell höchste Leistung. Die Schlüssel sind verschlüsselt, wenn sie nicht benutzt werden, und werden im Speicher verschleiert, sobald sie verwendet werden.

- Kryptooperationen können an CipherTrust-Manager-Cluster weitergeleitet werden. Bei dieser Möglichkeit bleiben die Schlüssel in der Schlüsselquelle, um höchste Sicherheit zu gewährleisten.

- Eine einfache Möglichkeit der Bereitstellung besteht darin, die Bibliotheken zur Verschlüsselung und Schlüsselverwaltung auf einem Webserver zu installieren und von einem Anwendungsserver aus über SOAP- oder REST-API darauf zuzugreifen.

- Die einfachste Möglichkeit der Bereitstellung ist der Zugriff auf Kryptofunktionen über eine RESTful API, die direkt von CipherTrust-Manager-Clustern erfüllt wird.

Vielseitiges Ökosystem an Lösungen

Schlüsselverwaltung und/oder Verschlüsselungsdienste sind für ein beeindruckendes Ökosystem von Lösungen verfügbar, einschließlich Linux Unified Key Setup (LUKS) und Schlüsselverwaltung für Anbieter von transparenter Datenverschlüsselung (Transparent Data Encryption, TDE), darunter Oracle, Microsoft SQL Server und HashiCorp Vault uvm.

CipherTrust Application Data Protection hält das Versprechen von DevSecOps. Entwickler profitieren von Sprachbindungen, die für ihre Projekte geeignet sind. Der Operations-Bereich hat die Wahl zwischen verschiedenen Anbietern von Krypto-Dienstleistungen, die auf einer Vielzahl von Betriebssystemen laufen. Das Produkt enthält viele betriebliche Funktionen, die die Leistung und Verfügbarkeit verbessern und sicherstellen, dass die Sicherheitsvorkehrungen den Geschäftsbetrieb nur minimal oder gar nicht beeinträchtigen. Und das Sicherheitsteam kann mit dem

CipherTrust Application Data Protection hält das Versprechen von DevSecOps. Entwickler profitieren von Sprachbindungen, die für ihre Projekte geeignet sind. Der Operations-Bereich hat die Wahl zwischen verschiedenen Anbietern von Krypto-Dienstleistungen, die auf einer Vielzahl von Betriebssystemen laufen. Das Produkt enthält viele betriebliche Funktionen, die die Leistung und Verfügbarkeit verbessern und sicherstellen, dass die Sicherheitsvorkehrungen den Geschäftsbetrieb nur minimal oder gar nicht beeinträchtigen. Und das Sicherheitsteam kann mit dem