Suite complète de fonctions cryptographiques

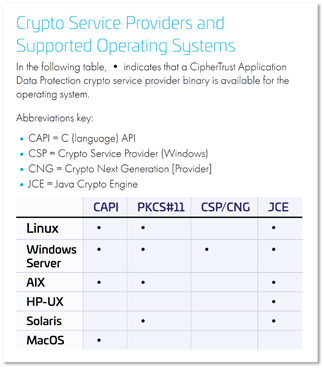

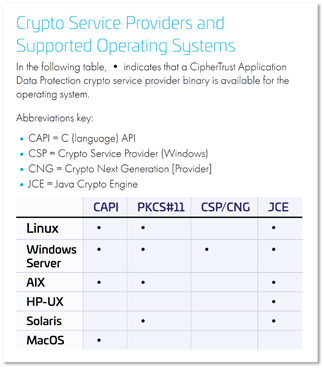

Alors que les fournisseurs de services cryptographiques complets se conforment aux deux standards PKCS#11 et KMIP de l’industrie et prennent en charge JEC (Java Crypto Engine), le fournisseur de services cryptographiques de Microsoft et Crypto Next Generation (CNG), les développeurs et les administrateurs de la sécurité peuvent sélectionner les services cryptographiques, comme les services de HSM, qui répondent le mieux aux besoins des organisations modernes. Les fonctions cryptographiques principales comprennent le chiffrement et le déchiffrement, la signature, le hachage (SHA) et HMAC. Pour une protection des données pratique qui contourne le besoin de recourir à une gestion des clés dans l’application, envisagez CipherTrust Tokenization.

Richesse des algorithmes de chiffrement

Les algorithmes de chiffrement et les clés correspondantes comprennent 3DES, AES 256 (CBC et XTS), SHA 256, SHA 384, SHA 512, RSA 1024, RSA 2048, RSA 3072, RSA 4096 et ECC, ainsi que FF1 et FF3, qui conservent le format.

Rotation des clés automatisée

Rotation automatisée des clés intégrée pour toutes les fonctions cryptographiques, à l’exception du hachage.

De nombreux choix de déploiement

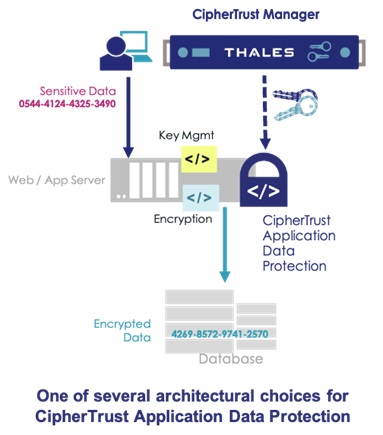

- Les applications liées aux bibliothèques de développement sont installées sur chaque serveur d’applications

- Les opérations cryptographiques locales offrent le niveau de latence le plus faible, et potentiellement le meilleur niveau de performance. Les clés sont chiffrées lorsqu’elles ne sont pas utilisées et masquées dans la mémoire lorsqu’elles sont utilisées

- Les opérations cryptographiques peuvent être dirigées vers les clusters CipherTrust Manager. Cette option offre le niveau de sécurité des clés le plus élevé en conservant les clés dans leur source.

- Une option de déploiement légère consiste à installer les bibliothèques de gestion du chiffrement et des clés sur un serveur Web et d’y accéder depuis un serveur d’applications à l’aide des API SOAP ou REST

- L’option de déploiement la plus légère consiste à accéder aux fonctions cryptographiques en utilisant l’API RESTful accomplie directement par les clusters CipherTrust Manager

Un écosystème riche en solutions

Les services de gestion des clés et/ou de chiffrement sont disponibles pour un écosystème de solutions extraordinaire, y compris Linux Unified Key Setup (LUKS) et la gestion des clés pour les fournisseurs Transparent Data Encryption (TDE), y compris Oracle, Microsoft SQL Server et HashiCorp Vault, parmi tant d’autres.

CipherTrust Application Data Protection tient la promesse d’un service DevSecOps. Les développeurs apprécient les liaisons de langage adaptées à leurs projets. Les opérations peuvent exploiter la sélection de fournisseurs de services cryptographiques qui s’exécutent sur une vaste gamme de systèmes d’exploitation. Le produit comprend de nombreuses fonctionnalités opérationnelles qui améliorent la performance et la disponibilité afin de garantir que la sécurité a un impact minime voire nul sur les opérations de l’entreprise. Et, pour l’équipe de sécurité, il fonctionne avec

CipherTrust Application Data Protection tient la promesse d’un service DevSecOps. Les développeurs apprécient les liaisons de langage adaptées à leurs projets. Les opérations peuvent exploiter la sélection de fournisseurs de services cryptographiques qui s’exécutent sur une vaste gamme de systèmes d’exploitation. Le produit comprend de nombreuses fonctionnalités opérationnelles qui améliorent la performance et la disponibilité afin de garantir que la sécurité a un impact minime voire nul sur les opérations de l’entreprise. Et, pour l’équipe de sécurité, il fonctionne avec