Sélection de l’approche de chiffrement appropriée pour votre organisation

Pour les directeurs, le chiffrement des données peut être considéré comme un processus binaire : si un chiffrement est utilisé, alors les ressources de l’entreprise sont protégées, et si ce n’est pas le cas, les ressources de l’entreprise s’exposent au risque, et c’est la panique.

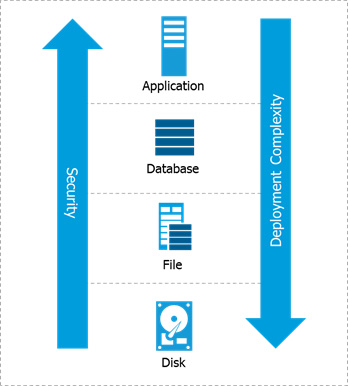

Cependant, pour les équipes dédiées à la sécurité qui sont chargées de protéger les données sensibles, la réalité est plus compliquée. À un haut niveau, les types de chiffrement des données peuvent être répartis en quatre niveaux de pile de technologies où le chiffrement des données est employé :

- 1. Disque ou média

- 2. Système de fichiers

- 3. Base de données

- 4. Application

En général, plus le niveau où le chiffrement est employé dans la pile est bas, plus la mise en place est simple et sans entraves. Cependant, le nombre et les types de menaces traitées par ces attaques sont également réduits. En utilisant un chiffrement à un niveau plus élevé dans la pile, les organisations peuvent généralement obtenir des niveaux de sécurité plus élevés et réduire davantage les menaces.

- Chiffrement de disque

- Chiffrement au niveau du fichier

- Chiffrement des bases de données

- Chiffrement de la couche d’application

Le chiffrement de disque et les lecteurs à chiffrement automatique chiffrent les données alors qu’elles sont inscrites dans le disque et déchiffrent les données lorsqu’elles quittent le disque.

Avantages du chiffrement de disque/des lecteurs à chiffrement automatique :

- Méthode la plus simple pour le déploiement du chiffrement

- Transparent pour les applications, les bases de données et les utilisateurs.

- Chiffrement matériel haute performance

Limitations du chiffrement de disque/des lecteurs à chiffrement automatique :

- Traite un ensemble de menaces très limité : ne protège que contre la perte physique de média de stockage.

- Ne protège pas contre les menaces persistantes avancées, les utilisateurs malveillants en interne et les pirates extérieurs

- Satisfait les exigences de conformité minimales

- Ne propose pas de journaux d’audits des accès granulaires

Points principaux à retenir :

- Les fournisseurs de Cloud principaux offrent un équivalent du chiffrement de disque avec les limitations répertoriées ci-dessus.

- Le chiffrement de disque est une solution logique pour les ordinateurs portables, qui présentent un potentiel élevé de perte ou de vol. Cependant, le chiffrement de disque ne convient pas pour contrer les risques les plus courants pour les centres de données et les environnements de Cloud.

En savoir plus :

- Ressources analytiques :

- Solutions pertinentes de Thales :

- CipherTrust Enterprise Key Management gère les clés de chiffrement en toute sécurité pour le stockage du chiffrement sur disque sur site.

- Les organisations utilisant le chiffrement fourni par leurs fournisseurs de services Cloud peuvent utiliser CipherTrust Cloud Key Manager pour prendre le contrôle des clés de chiffrement des données des fournisseurs de services Cloud et ainsi améliorer la conformité autour de la gestion des clés de chiffrement.

Le chiffrement des données au niveau du fichier ou du volume (généralement utilisé pour les bases de données) offre des contrôles de sécurité avec des agents logiciels installés dans le système d’exploitation. Les agents interceptent les opérations de lecture et d’écriture du disque et appliquent les politiques afin de déterminer si les données doivent être chiffrées ou déchiffrées. Les produits de chiffrement de système de fichiers offrent des contrôles d’accès robustes basés sur les politiques, y compris pour les utilisateurs et les processus privilégiés, ainsi que des fonctionnalités de journalisation granulaires.

Avantages du chiffrement au niveau du fichier :

• Transparent pour les utilisateurs et les applications, les organisations n’ont donc pas besoin de personnaliser les applications ou de changer les processus commerciaux associés.

• Prend en charge les données structurées et non structurées.

• Établit des contrôles robustes qui protègent contre les abus des utilisateurs privilégiés et satisfont les exigences de conformité courantes.

• Offre des journaux d’accès aux fichiers granulaires et accélère la détection des menaces à l’aide des systèmes SIEM pouvant être utilisés pour les renseignements de sécurité et les rapports de conformité.

Limitations du chiffrement au niveau du fichier :

• Les agents de chiffrement sont spécifiques aux systèmes d’exploitation, il est donc important de garantir que la solution sélectionnée couvre un ensemble étendu de plateformes Windows, Linux et Unix.

Points principaux à retenir :

• Pour de nombreuses organisations et de nombreux objectifs, le chiffrement des fichiers constitue l’approche optimale. Ses protections étendues prennent en charge la majorité des cas d’utilisation, et il est facile à déployer et à exécuter.

Solutions pertinentes et fonctionnalités de Thales :

• CipherTrust Transparent Encryption offre un chiffrement des fichiers structurés et non structurés, ainsi que des contrôles d’accès des utilisateurs privilégiés robustes.

• CipherTrust Security Intelligence offre des fonctionnalités robustes pour tirer parti des journaux de sécurité granulaires.

Cette approche permet aux équipes dédiées à la sécurité de chiffrer un sous-ensemble spécifique de données dans la base de données ou l’intégralité du fichier de base de données. Cette catégorie comprend les solutions connues sous le nom de TDE (Transparent Data Encryption) de plusieurs fournisseurs de bases de données. Cette catégorie comprend également le chiffrement au niveau de la colonne. Il s’agit d’une méthode de chiffrement de base de données qui permet aux utilisateurs de sélectionner des informations ou des attributs spécifiques à chiffrer plutôt que de chiffrer l’intégralité du fichier de base de données.

Avantages :

- Protège les données dans les bases de données, qui représentent des référentiels essentiels.

- Établit des protections robustes contre une vaste gamme de menaces, y compris les utilisateurs malveillants en interne, parfois même un administrateur de base de données malveillant.

- Fournit un chiffrement transparent du contenu sensible des bases de données par colonne.

Limitations :

- Avec TDE, les offres d’un fournisseur de base de données ne peuvent pas s’appliquer aux bases de données des autres fournisseurs.

- TDE ne permet pas l’administration centralisée sur les bases de données de plusieurs fournisseurs ou d’autres domaines dans l’environnement.

- Ne chiffre que les colonnes et les tables d’une base de données, laissant les fichiers de configuration, les journaux du système et les rapports exposés.

Points à retenir :

- Tandis que les technologies TDE peuvent satisfaire des exigences tactiques spécifiques, elles ne permettent pas aux organisations de mettre en place une sécurité dans des environnements hétérogènes. Par conséquent, les organisations peuvent avoir des lacunes de sécurité majeures.

En savoir plus :

- Solutions pertinentes de Thales :

- CipherTrust Database Protection peut servir à intégrer le chiffrement des données pour les colonnes sensibles dans les bases de données.

- CipherTrust Enterprise Key Management peut servir à gérer les clés de chiffrement TDE.

Lorsque vous utilisez cette approche, la logique d’application est ajoutée pour gouverner le chiffrement ou la tokénisation des données de l’intérieur de l’application.

Avantages :

- Protège les sous-ensembles spécifiques de données, comme les champs dans une base de données.

- Le chiffrement et le déchiffrement se produisent au niveau de la couche d’application, ce qui signifie que les données peuvent être chiffrées avant d’être transmises et stockées.

- Offre le niveau le plus élevé de sécurité, fournissant des protections contre les administrateurs de base de données malveillants et les attaques d’injection SQL.

- La tokénisation peut également réduire considérablement les coûts de conformité PCI DSS et la surcharge administrative.

Limitations :

- Ces approches doivent être intégrées avec l’application, et ainsi nécessiter des efforts et des ressources de développement.

Points à retenir :

- Ces approches peuvent être optimales dans les éventualités où les politiques de sécurité ou les mandats de conformité nécessitent la protection d’ensembles spécifiques de données. De plus, les variantes du chiffrement de couche d’application, y compris la tokénisation et le chiffrement conservant le format, peuvent aider à réduire l’impact sur les bases de données.

- Cherchez des solutions avec des API bien documentées basées sur des normes et des échantillons de code afin de simplifier le développement d’applications.

En savoir plus :

- Solutions pertinentes de Thales :

- CipherTrust Application Data Protection simplifie le processus d’ajout du chiffrement aux applications existantes.

- CipherTrust Tokenization simplifie le processus d’ajout de la tokénisation et du masquage dynamique de données aux applications existantes.