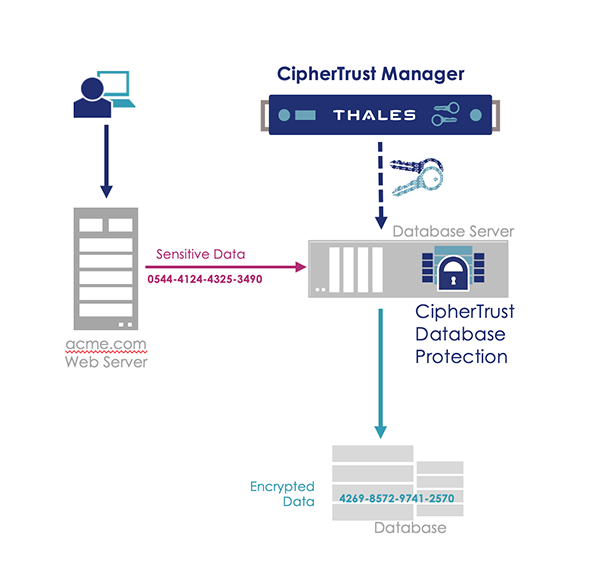

• La protection transparente est fournie à l’aide de déclencheurs et de vues natifs de base de données. L’effet : les applications ne nécessitent aucune modification pour les activités de lecture ou d’écriture.

• Des contrôles d’accès précis garantissent que seuls les utilisateurs ou les applications autorisés peuvent accéder aux données protégées. La granularité peut être assurée avec une clé spécifique pour chaque colonne, et CipherTrust Manager fournit une gamme de contrôles d’accès puissants pour chaque clé tout en assurant simultanément la séparation des devoirs, un aspect crucial de la sécurité des données. Ces contrôles ont pour effet d’empêcher les administrateurs de base de données d’obtenir l’accès aux données chiffrées.

• Avec les fonctions de rotation et de régénération des clés intégrées, vous pouvez bénéficier d’une sécurité avec l’option de réduire considérablement votre charge de travail pour une efficacité informatique agrégée accrue.

•Logiciel compatible avec le cloud que vous pouvez déployer sur site et dans les environnements de cloud privés ou publics, et les recettes du chef permettent un démarrage rapide de la solution.