Rafforza automaticamente la sicurezza e semplifica l'esperienza dell'utente

I metodi di autenticazione tradizionali sono inadeguati di fronte al crescente panorama delle minacce informatiche. Gli attacchi automatizzati e sempre più sofisticati imitano il comportamento umano per eludere gli strumenti standard di rilevamento dei bot. I sistemi di autenticazione basati sul rischio (RBA) sono accuratamente regolati per rilevare i comportamenti fraudolenti, valutando e rispondendo dinamicamente al livello di rischio di ogni tentativo di accesso. Rafforza le difese aziendali integrando una serie di tecniche di autenticazione e di biometria comportamentale e introducendo il livello di garanzia appropriato in ogni percorso di autenticazione.

Sicurezza avanzata

Ferma l'evoluzione delle minacce e adatta le misure di sicurezza in base al livello di rischio percepito

Migliora l'esperienza dell'utente

Adattamento dinamico dei requisiti di autenticazione senza inutili interruzioni

Rispetto dei requisiti normativi

L'RBA è diventata una soluzione essenziale per salvaguardare i clienti, soprattutto in settori fortemente regolamentati come quello bancario

Attività delle banche nel cloud: Perché l'autenticazione basata sul rischio è fondamentale per gli istituti finanziari

Poiché sempre più consumatori si rivolgono al digital banking, si aspettano di poter accedere facilmente alle istituzioni finanziarie (IF) utilizzando l'RBA.

Equilibrio tra sicurezza e convenienza

Migliora l'esperienza dell'utente e la sicurezza e ottimizza il rilevamento delle frodi con la soluzione di gestione del rischio IdCloud.

SCOPRI LE SOLUZIONI DI THALES

Cos’è l’Autenticazione basata sul rischio?

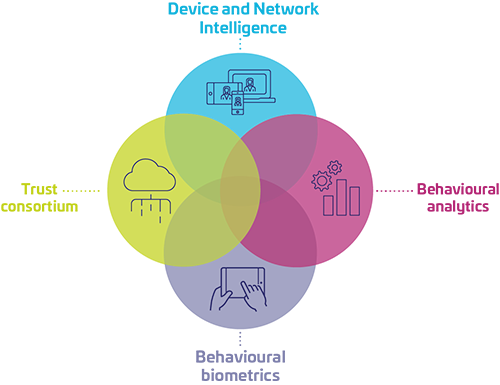

L'autenticazione basata sul rischio (RBA) è un approccio di identificazione intelligente che valuta vari fattori, come il comportamento dell'utente, le caratteristiche del dispositivo e il contesto ambientale, per determinare il livello di rischio di un tentativo di accesso. Il sistema esegue automaticamente una valutazione del rischio di un cliente e determina il rischio di minaccia in base a tali caratteristiche, tra cui l'indirizzo IP dell'utente, la sua posizione fisica, la cronologia del browser, ecc. Questo metodo di autenticazione proattiva consente alle aziende di adattare le proprie misure di sicurezza in base al rischio percepito.

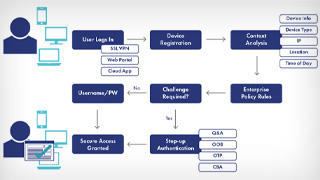

Come funziona l’Autenticazione basata sul rischio?

Integrando la nostra soluzione di autenticazione basata sul rischio nel percorso di autenticazione aziendale, viene analizzato il livello di rischio di ogni transazione del cliente. Le raccomandazioni per il metodo di autenticazione più adatto sono quindi fornite automaticamente, riducendo le frodi di Account takeover (ATO). Con l'autenticazione basata sul rischio, è possibile definire politiche adattive continue basate sulla segmentazione dei clienti, sulle preferenze e sui casi d'uso. Queste funzionalità di autenticazione RBA operano silenziosamente in background per garantire la migliore esperienza dell'utente finale.

Vantaggi dell'RBA per le imprese e gli utenti finali

Rilevamento in tempo reale

Individua le attività anomale prima che si traducano in frodi.

Con la nostra soluzione in tempo reale, le minacce sono bloccate non appena si verificano tentativi di accesso all'ambiente aziendale.

Sicurezza personalizzata

Il tuo traffico, le tue regole.

Aiutiamo le aziende a proteggere il proprio ambiente alle proprie condizioni. Automatizza le azioni desiderate in base ai livelli di rischio e alle soglie di rischio degli utenti.

Sicurezza multicanale

Consente di tenere sotto controllo tutti i dispositivi.

Forniamo lo stesso livello di sicurezza su ogni dispositivo. I clienti possono un cellulare, un tablet o un computer fisso, noi li proteggiamo.

Trasparenza per il cliente

Protezione passiva dei clienti.

Esaminando le informazioni comportamentali e basate sui dispositivi, è possibile proteggere gli utenti mentre si godono l'ambiente senza interruzioni. Nessun inconveniente aggiunto.

Riconosce gli utenti legittimi

Grazie alla nostra precisione di oltre il 99%, si evitano i falsi positivi e inutili inconvenienti.

Riduce gli inconvenienti e tratta i clienti legittimi con la fiducia che meritano. Lascia gli inconvenienti solo per il traffico ad alto rischio.

Meno revisioni manuali

Alleggerisce il lavoro del team antifrode.

L'elevato livello di accuratezza e il potente strumento di analisi consentono al team antifrode di concentrarsi sui casi più critici e di individuare nuovi modelli di frode.

Per cosa è utilizzata l’Autenticazione basata sul rischio?

Identità del cliente

Salvaguarda i conti e le transazioni dei clienti da attività fraudolente.

Identità di terze parti

Gestire i rischi associati a partner, venditori e fornitori esterni implementando misure di autenticazione adattiva.

Identità del personale

Garantisci l'accesso sicuro alle risorse e ai dati aziendali sensibili, riducendo le minacce interne e gli accessi non autorizzati.

Semplificazione dell'IAM

Scopri come possiamo favorire la sicurezza delle identità

Thales è stata nominata leader assoluto di mercato

Individua il prodotto o il servizio che meglio soddisfa le esigenze della tua azienda e scopri perché KuppingerCole ha nominato Thales leader di mercato, leader globale e leader dell'innovazione nella gestione degli accessi

Risorse consigliate

Domande frequenti

Le soluzioni di autenticazione basata sul rischio (RBA) sono sviluppate tenendo conto della compliance, aderendo a normative di settore come PSD2, GDPR, PCI DSS, HIPAA e altre. Incorporando le best practice e rimanendo aggiornati sulle modifiche normative, RBA aiuta le aziende a mantenere la compliance e a migliorare la sicurezza.

Sì, le soluzioni RBA sono altamente personalizzabili per allinearsi alla tolleranza al rischio, ai requisiti di compliance e ai flussi di lavoro unici della singola azienda. È possibile personalizzare i criteri di valutazione del rischio, definire le soglie e integrare perfettamente l'RBA nell'infrastruttura IAM (Gestione dell'identità e degli accessi) esistente.

Sì. Le nostre soluzioni di identità si basano su una struttura molto modulare in cui le singole applicazioni (funzionalità) possono essere acquistate separatamente.