データ保護に関する質問と回答

企業と政府機関はデジタル変革に取り組んでいます。 彼らが成功するには、情報が信頼でき、信頼できるものでなければなりません。 このため、ライフサイクル全体を通じてデータを安全に保つことが重要な優先事項になっています。

タレスは 30 年以上にわたり、暗号化を含むデジタル セキュリティのリーダーであり続けています。 暗号化キーと「秘密」の管理。 ハードウェア セキュリティ モジュール (HSM)。 そして署名、証明書、スタンプ。 この Q&A では、デジタル セキュリティ実践の各分野における重要な用語の簡潔かつ正確な定義と、詳細を読むためのリンクを提供します。

汎用ハードウェアセキュリティモジュール(HSM)とは何ですか?

汎用ハードウェアセキュリティモジュール(HSM)とは何ですか?

ハードウェアセキュリティモジュール(HSM)とは、セキュリティが強化されたタンパーレジスタントなハードウェアデバイスのことを指し、鍵の生成、データの暗号化/復号、デジタル署名の作成/検証によって暗号化機能を強化します。一部のハードウェアセキュリティモジュール(HSM)は、FIPS 140-2規格の各レベルに準拠しています。ハードウェアセキュリティモジュール(HSM)を採用する主な目的は次のとおりです。

- サイバーセキュリティに関する既存の規制や新規の規制に準拠し、さらに上回る

- 高いレベルのデータセキュリティと信頼性を実現する

- 高いサービスレベルとビジネスの俊敏性を維持する

タレスの汎用HSM、及び関連ソリューション

- タレス HSM(ハードウェア セキュリティ モジュール)シリーズ

タレスはHSMの世界トップベンダーとして、汎用、決済用など様々なFIPS140-2準拠HSMシリーズを提供しています。タレスのHSMは世界の金融取引の80%を保護し、政府における個人情報保護の信頼の基点として採用されています。 - 汎用HSM (Luna HSM シリーズ)

タレスのLuna HSMは安全な暗号化処理、鍵の生成と更新・保護を実現する強化された耐タンパ環境を提供します。3種類のFIPS 140-2認定フォームファクタで利用可能なLuna HSMは、以下のようなさまざまな展開シナリオをサポートします。- ルート鍵と認証局(CA)用の鍵を生成・保護し、さまざまなユースケースでPKIをサポート

- アプリケーションコードに署名することで、ソフトウェアが安全で改ざんされておらず、本物であることを確認

- IoTアプリケーションやその他のネットワーク展開用の独自の電子デバイスを認証するためのデジタル証明書を作成

- 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

透過的暗号化とは何ですか?

暗号化とは、アルゴリズムを使用してデータを暗号文にエンコードするプロセスのことを指します。データにアクセスするユーザーやアプリケーションが、暗号文を復号するツール(暗号化鍵)を持っている場合に限り、この暗号文を再び意味のある文に戻すことができます。そのため、データが盗まれたり誤って共有されたりした場合でも、判読できない状態のため、元の情報は保護されます。CipherTrust Transparent Encryption ( 透過暗号)の場合、ユーザーが暗号化のプロセス全体を「意識しなくてもすむ」ように、暗号化と暗号化鍵へのアクセスを管理します。つまり、認証されたデータユーザーは、データをストレージから取得する前にストレージ内でデータが暗号化されていたことや、ストレージに戻すと再度暗号化されることをまったく意識していないということです。 CipherTrust Transparent Encryption (透過暗号)は、タレスのCipherTrust Data Security Platform(CDSP:サイファートラスト データ セキュリティ プラットフォーム) 製品の1つです。

コンプライアンス

暗号化は、PCI DSSや、HIPAA/Hitech、GDPRなど、コンプライアンスやデータプライバシーに関するほぼすべての規格や要件において、推奨のベストプラクティスとなっています。

タレスの透過的暗号化ソリューション

- CipherTrust Transparent Encryption (CTE:透過的暗号)

タレスのCipherTrust Transparent Encryption (通称CTE)は、オンプレミス、マルチクラウド、ビッグデータ内、コンテナ環境のどこに機密データが保管されていても透過的に暗号化し、一元的な暗号鍵管理と特権ユーザーアクセス制御により保護します。高いパフォーマンスとダウンタイム無しで暗号化するライブデータトランザクションオプションにより、あらゆる環境の機密データ保護を容易に展開できます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

トークン化とは何ですか?

トークン化とは、機密データのデータフォーマットを維持しながら、解読不能なランダムな数字又は文字列に置き換えることで保護する仕組みです。トークン化によって、データは認識不可能なトークン形式になりますが、元のデータのフォーマットは保持されます。たとえば、1234-5678-1234 -5678というクレジットカード番号をトークン化すると、2754-7529-6654-1987となります。これは元の番号と同じ形式のため、多くの操作でこの形式のデータを呼び出して使用することができますが、カード所有者の個人情報に結びつく恐れはありません。トークン化されたデータは、元のデータと同じサイズ/形式で保管されます。そのため、トークン化されたデータを保管するためにデータベースのスキーマやプロセスを変更する必要はありません。

データのトークン化により、クラウドやビッグデータ、外部委託環境に移行する際も、制御機能やコンプライアンスを維持できます。

テキストファイル、PDF、MP3など、保存するデータのタイプが構造化された形式になっていない場合、トークン化は仮名化の形式として適切ではありません。このような場合は、ファイルシステムレベルの暗号化が適しています。ファイルシステムレベルの暗号化では、データの元のブロックが、暗号化されたバージョンに変更されます。

タレスのトークン化、データセキュリティソリューション

- CipherTrust Tokenization(トークン化)

タレスのCipherTrust Tokenization(トークン化)は、セキュリティポリシーとPCI DSSなどの規制要件に準拠するために必要なコストと労力を大幅に削減すると同時に、個人識別情報(PII)を含むその他の機密データを簡単に保護することができます。ボルト型、ボルトレス型のどちらのアーキテクチャもサポートしており、データセンター、ビッグデータ環境、クラウド環境で使用することができます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

ネットワーク暗号化とは何ですか?

ネットワーク暗号化は、通信ネットワーク上を移動するデータを保護するものです。SSL規格(ブラウザの南京錠マークのベースになっているテクノロジー。正確にはTLS)は、インターネット通信用のネットワークデータ保護のデフォルト形式であり、身近なアイコンによってユーザーに安心感を与えています。セキュリティを重視する企業の多くは、さらに一歩進んで、インターネットトラフィックだけでなく、社内ネットワークや、企業のバックボーンネットワーク、仮想プライベートネットワーク(VPN)についても、ネットワークレベルの暗号化で保護しています。

ただし、他のローレベルのセキュリティ技術と同様、ネットワークレベルのデータ暗号化はそれほどスマートな手段ではありません。ネットワークは、その上を流れるデータの価値をコンテキストに応じて判断することができないため、通常は「すべてを保護するか」あるいは「何も保護しないか」のいずれかに設定されます。「すべてを保護する」アプローチを採用した場合でも、潜在的な攻撃者は、ネットワークトラフィックのパターンから貴重な情報を探り当てる可能性があります。

データがネットワーク上を移動するときに暗号化することは、包括的なネットワークデータ暗号化戦略の一部にすぎません。移動する前に情報が存在していた場所や最終目的地でも、危険性を考慮する必要があります。高速道路を走っている車を盗むよりも、駐車場や車庫で止まっている車を盗む方がはるかに簡単なのと同じです。

タレスのネットワーク暗号化ソリューション

- タレスの高速ネットワーク暗号化

タレスの高速ネットワーク暗号化システムは、独立したトランスポート独立モード(TIM)ネットワークレイヤー(レイヤー2、レイヤー3、レイヤー4)と、プロトコルに依存しない移動中データ暗号化により高いパフォーマンスを提供する業界初の製品です。10Mbps〜100Gbpsのネットワーク速度と、シングルポートからマルチポートのアプライアンスや仮想ソリューションをサポートします。 - 高速ネットワーク暗号化製品概要ダウンロード

- 広域ネットワーク暗号化システム(仮想版)CV1000製品概要ダウンロード

フルディスク暗号化(FDE)や自己暗号化ドライブ(SED)とは何ですか?

フルディスク暗号化(FDE)および自己暗号化ドライブ(SED)は、データをディスクに書き込むときに暗号化し、データをディスクから読み取るときに復号します。FDEは、紛失や盗難の可能性が非常に高いノートパソコンにとって重要な意味を持ちます。ただし、FDEは、データセンターやクラウド環境で直面することの多いリスクには適していません。

フルディスク暗号化/自己暗号化ドライブ(FDE/SED)の主なメリットは次のとおりです。

- 暗号化を最も簡単に導入できる

- アプリケーションやデータベース、ユーザーに対して透過的

- 高性能なハードウェアベースの暗号化

フルディスク暗号化/自己暗号化ドライブ(FDE/SED)の主な制約は次のとおりです。

- 対処できる脅威が非常に限定されている(ストレージメディアの物理的な紛失の防止のみ)

- APT(高度で持続的な脅威)、悪意のある内部ユーザー、外部の攻撃者は防御できない

- 対応できるコンプライアンス要件は最小限

- きめ細かいアクセス監査ログを記録できない

関連記事

アプリケーション暗号化とは何ですか?

アプリケーション暗号化とは、アプリケーションレベルで機密データを暗号化し、承認された関係者だけがデータを読み取れるようにするデータセキュリティソリューションです。このレベルで暗号化が行われる場合、データは複数のレイヤ(ディスク、ファイル、データベースなど)にわたって暗号化されます。このアプリケーションレイヤ暗号化アプローチは、潜在的な攻撃経路の数を減らすことでセキュリティを強化します。アプリケーション暗号化のもう1つのメリットは、アプリケーションレイヤで特定のフィールドを暗号化できるため、組織が機密データをデータベースやビッグデータ、クラウド環境に保存する前に保護できることです。

タレスのアプリケーション暗号化ソリューション

- DevSecOps対応のアプリケーション データ保護

CipherTrust Application Data Protection(アプリケーションデータ保護)は、DevSecOpsのユーズに対応します。開発チームは、自身のプロジェクトに適した言語バインディングを採用することができ、運用チームは、幅広いオペレーティングシステムで実行される暗号サービスプロバイダーの選択肢を活用できます。

マルチテナントクラウド環境でデータを保護する方法はありますか?

マルチテナント環境のセキュリティは、まず、クラウドサービスプロバイダー(CSP)の候補に質問することから始まります。マルチテナントソリューションのさまざまなベンダーを一貫して比較できるツールとして、クラウドセキュリティアライアンス(CSA)が提供しているConsensus Assessment Initiative Questionnaire(CAIQ)があります。このツールにより、各ベンダーに対してアンケートを実施し、その回答を同じ基準で比較することができます。CAIQは、さまざまな「セキュリティ管理ドメイン」に分かれています。ユーザーはセキュリティについて学びながら、マルチテナントプロバイダーから客観的な情報を入手することができます。ユーザーは、対象ベンダーがアンケート内のどの質問に対応する必要があるかを決定できます。

マルチテナント環境では十分なセキュリティを確保できないと判断した場合、ベンダーによっては、マルチテナント製品のシングルテナントバージョンを提供していることがあります。

- Microsoftは、Microsoft AzureのシングルテナントバージョンであるAzure Stackでこの分野を牽引しています。

- AWSは、シングルテナント版のAWSを提供する予定だと言われています。ただし、情報を入手できるのは大手の顧客のみの可能性があります。

- タレス eセキュリティは、CipherTrust Cloud Key Manager(クラウド鍵マネージャー)をマルチテナントクラウドサービスとして提供していますが、シングルテナントバージョンとしても提供しています。

シングルテナントソリューションを入手できない場合、マルチテナントプロバイダーから「すべてのデータは暗号化されている」という保証を得たうえで、自社で鍵を保持するのが最善の方法となります。

タレスのクラウド データ セキュリティ ソリューション

- CipherTrust Cloud Key Manager(クラウド鍵マネージャー)

CipherTrust Cloud Key Manager(CCKM)は複数のクラウド環境上の暗号鍵を一元管理し、サポートされているすべてのクラウドや複数のクラウドアカウントを単一のブラウザータブに表示します。高度なクラウド鍵管理サービスおよび機能には、鍵の自動ローテーション、鍵の有効期限の管理、クラウド鍵用ボルトの同期が含まれており、クラウド鍵のライフサイクル管理に必要な時間を大幅に短縮します。CCKMは、BYOKやHYOKのサポートの枠をはるかに超え、ネイティブなクラウド鍵と、その鍵ソースによって生成された鍵の完全なライフサイクル管理を実現します。 - CipherTrust Transparent Encryption (CTE:透過的暗号)

タレスのCipherTrust Transparent Encryption (通称CTE)は、オンプレミス、マルチクラウド、ビッグデータ内、コンテナ環境のどこに機密データが保管されていても透過的に暗号化し、一元的な暗号鍵管理と特権ユーザーアクセス制御により保護します。高いパフォーマンスとダウンタイム無しで暗号化するライブデータトランザクションオプションにより、あらゆる環境の機密データ保護を容易に展開できます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

一般データ保護規則(GDPR)とは何ですか?

GDPRは、おそらく現時点で最も包括的なデータプライバシー規則であり、EU市民の個人データを処理する組織にとって大きな課題となっています(この規則は、組織の拠点がEU域外であっても適用されます)。

2018年5月に適用開始となったEU一般データ保護規則(GDPR)は、個人データの保護を強化し、データ漏洩に対する組織の説明責任を高めるように設計されています。GDPRでは、世界全体での収益の4パーセントか2000万ユーロのいずれか高額な方が罰金として課せられる可能性があるため、大きな影響力を持っています。組織の拠点がどこにあっても、EU居住者の個人データの処理や管理を行う限り、GDPRに準拠する必要があります。準拠していない場合は、多額の罰金が課せられます。また、データ漏洩があった場合は、関係者に通知する義務もあります。

GDPRは包括的で、以下の章と条項で構成されています。:

第1章:一般規定

- 第1条:対象事項及び目的

- 第2条:実体的適用範囲

- 第3条:地理的適用範囲

- 第4条:定義

第2章:基本原則

- 第5条:個人データの取扱いと関連する基本原則

- 第6条:取扱いの適法性

- 第7条:同意の要件

- 第8条:情報社会サービスとの関係において子どもの同意に適用される要件

- 第9条:特別な種類の個人データの取扱い

- 第10条:有罪判決及び犯罪と関連する個人データの取扱い

- 第11条:識別を要しない取扱い

第3章:データ主体の権利

- 第1節:透明性及び手順

- 第12条:データ主体の権利行使のための透明性のある情報提供、連絡及び書式

- 第2節:情報及び個人データへのアクセス

- 第13条:データ主体から個人データが取得される場合において提供される情報

- 第14条:個人データがデータ主体から取得されたものではない場合において提供される情報

- 第15条:データ主体によるアクセスの権利

- 第3節:訂正及び消去

- 第16条:訂正の権利

- 第17条:消去の権利(「忘れられる権利」)

- 第18条:取扱いの制限の権利

- 第19条:個人データの訂正若しくは消去又は取扱いの制限に関する通知義務

- 第20条:データポータビリティーの権利

- 第4節:異議を述べる権利及び個人に対する自動化された意思決定

- 第21条:異議を述べる権利

- 第22条:プロファイリングを含む個人に対する自動化された意思決定

- 第5節:制限

- 第23条:制限

第4章:管理者及び処理者

- 第1節:一般的な義務

- 第24条:管理者の責任

- 第25条:データ保護バイデザイン及びデータ保護バイデフォルト

- 第26条:共同管理者

- 第27条:EU域内に拠点のない管理者又は処理者の代理人

- 第28条:処理者

- 第29条:管理者又は処理者の権限の下における取扱い

- 第30条:取扱活動の記録

- 第31条:監督機関との協力

- 第2節:個人データの安全性

- 第32条:取扱いの安全性

- 第33条:監督機関に対する個人データ侵害の通知

- 第34条:データ主体に対する個人データ侵害の連絡

- 第3節:データ保護影響評価及び事前協議

- 第35条:データ保護影響評価

- 第36条:事前協議

- 第4節:データ保護オフィサー

- 第37条:データ保護オフィサーの指名

- 第38条:データ保護オフィサーの地位

- 第39条:データ保護オフィサーの職務

- 第5節:行動規範及び認証

- 第40条:行動規範

- 第41条:承認された行動規範の監視

- 第42条:認証

- 第43条:認証機関

第5章:第三国又は国際機関への個人データの移転

- 第44条:移転に関する一般原則

- 第45条:十分性認定に基づく移転

- 第46条:適切な保護措置に従った移転

- 第47条:拘束的企業準則

- 第48条:EU法によって認められない移転又は開示

- 第49条:特定の状況における例外

- 第50条:個人データ保護のための国際協力

第6章:独立監督機関

- 第1節:独立的地位

- 第51条:監督機関

- 第52条:独立性

- 第53条:監督機関のメンバーに関する一般的条件

- 第54条:監督機関の設置規定

- 第2節:職務権限、職務及び権限

- 第55条:職務権限

- 第56条:主監督機関の職務権限

- 第57条:職務

- 第58条:権限

- 第59条:活動報告書

第7章:協力と一貫性

- 第1節:協力

- 第60条:主監督機関とその他関係監督機関との間の協力

- 第61条:共助

- 第62条:監督機関の共同作業

- 第2節:一貫性

- 第63条:一貫性メカニズム

- 第64条:欧州データ保護会議の意見

- 第65条:欧州データ保護会議による対立の解決

- 第66条:緊急の手続

- 第67条:情報交換

- 第3節:欧州データ保護会議

- 第68条:欧州データ保護会議

- 第69条:独立性

- 第70条:欧州データ保護会議の職務

- 第71条:報告書

- 第72条:手続

- 第73条:議長

- 第74条:議長の職務

- 第75条:事務局

- 第76条:機密性

第8章:救済、法的責任及び制裁

- 第77条:監督機関に異議を申し立てる権利

- 第78条:監督機関を相手方とする効果的な司法救済の権利

- 第79条:管理者又は処理者を相手方とする効果的な司法救済の権利

- 第80条:データ主体の代理人

- 第81条:訴訟手続きの停止

- 第82条:賠償の権利及び法的責任

- 第83条:制裁金を科すための一般的要件

- 第84条:制裁

第9章:特定の取扱いの状況と関係する条項

- 第85条:取扱いと表現の自由及び情報伝達の自由

- 第86条:公式文書の取扱い及び公衆のアクセス

- 第87条:国民識別番号の取扱い

- 第88条:雇用の過程における取扱い

- 第89条:公共の利益における保管の目的、科学調査若しくは歴史調査の目的又は統計の目的のための取扱いと関連する保護措置及び特例

- 第90条:守秘義務

- 第91条:教会及び宗教団体の既存のデータ保護規則

第10章:委任される行為および実装行為

- 第92条:委任される行為の執行

- 第93条:委員会の手続

第11章:最終規定

- 第94条:指令95/46/ECの廃止

- 第95条:指令2002/58/ECとの関係

- 第96条:既に締結された協定との関係

- 第97条:欧州委員会の報告書

- 第98条:データ保護に関するEUの他の法的行為の見直し

- 第99条:発効及び適用

第32条の主要な規定

GDPRの第32条では、中心的規定として、以下が求められています。

- (a)個人データの仮名化及び暗号化

- (b)取扱いシステム及び取扱サービスの現在の機密性、完全性、可用性及び回復性を確保する能力

- (c)物的又は技術的なインシデントが発生した際、適時な態様で、個人データの可用性及それに対するアクセスを復旧する能力

- (d)取扱いの安全性を確保するための技術上及び組織上の措置の有効性の定期的なテスト、評価及び評定するための手順

第34条の主要な規定

GDPRの第34条では、データ漏洩が発生した場合にデータ主体への通知を回避できる条件についても示されています。

- 個人データ侵害が自然人の権利及び自由に対する高いリスクを発生させる可能性がある場合、管理者は、そのデータ主体に対し、不当な遅滞なく、その個人データ侵害を連絡しなければならない。

- 本条第1項で定める示すデータ主体に対する連絡は、明確かつ平易な言語でその個人データ侵害の性質を記述し、(後略)。

- 第1 項で定めるデータ主体に対する連絡は、以下の条件に合致する場合、これを要しない:

- (a)管理者が適切な技術上及び組織上の保護措置を実装しており、かつ、当該措置、特に、暗号化のような、データに対するアクセスが承認されていない者にはその個人データを識別できないようにする措置が、個人データ侵害によって害を受けた個人データに対して適用されていた場合;

- (b)管理者が、第1項で定めるデータ主体の権利及び自由に対する高いリスクが具体化しないようにすることを確保する事後的な措置を講じた場合;

- (c)それが過大な負担を要するような場合。そのような場合、データ主体が平等に効果的な態様で通知されるような広報又はそれに類する方法に変更される。

タレスのGDPR準拠支援ソリューション

- タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - CipherTrust Transparent Encryption (CTE:透過的暗号)

タレスのCipherTrust Transparent Encryption (通称CTE)は、オンプレミス、マルチクラウド、ビッグデータ内、コンテナ環境のどこに機密データが保管されていても透過的に暗号化し、一元的な暗号鍵管理と特権ユーザーアクセス制御により保護します。高いパフォーマンスとダウンタイム無しで暗号化するライブデータトランザクションオプションにより、あらゆる環境の機密データ保護を容易に展開できます。 - 一般データ保護規則(GDPR)への準拠

IoT PKIとは何ですか?

現在、地球上の人間の数よりも多くのモノ(デバイス)がオンライン上に存在しています。デバイスはインターネットのナンバーワンユーザーであり、セキュアな運用のためにはデジタルIDが必要です。企業が競争力を維持するためにビジネスモデルを変革しようと模索する中、IoTテクノロジーの急速な導入により、公開鍵基盤(PKI)に対するニーズが高まっています。PKIは、拡大しているデバイスおよび、そのデバイスが実行するソフトウェアやファームウェアに対して、デジタル証明書を提供します。

IoT環境の安全を確保するためには、デバイスの真正性や実態を信頼できるだけでなく、デバイスによって収集されたデータが正しく、変更されていないことについても信頼できる必要があります。IoTデバイスとそのデータを信頼できない場合、収集した情報に基づいて分析や決定を行ったとしても意味がありません。

IoTを安全に導入するには、以下の対応が必要です。

- コネクテッドデバイスとアプリケーション間の相互認証を有効にする

- デバイスによって収集されたデータの完全性と機密性を維持する

- デバイスにダウンロードしたソフトウェアの正当性と完全性を確保する

- 厳格なセキュリティ規則に従って機密データのプライバシーを保護する

タレスのIoTセキュリティソリューション

- タレスIoTセキュリティソリューション紹介ページ

- タレス HSM(ハードウェア セキュリティ モジュール)シリーズ

タレスはHSMの世界トップベンダーとして、汎用、決済用など様々なFIPS140-2準拠HSMシリーズを提供しています。タレスのHSMは世界の金融取引の80%を保護し、政府における個人情報保護の信頼の基点として採用されています。 - 汎用HSM (Luna HSM シリーズ)

タレスのLuna HSMは安全な暗号化処理、鍵の生成と更新・保護を実現する強化された耐タンパ環境を提供します。3種類のFIPS 140-2認定フォームファクタで利用可能なLuna HSMは、以下のようなさまざまな展開シナリオをサポートします。- ルート鍵と認証局(CA)用の鍵を生成・保護し、さまざまなユースケースでPKIをサポート

- アプリケーションコードに署名することで、ソフトウェアが安全で改ざんされておらず、本物であることを確認

- IoTアプリケーションやその他のネットワーク展開用の独自の電子デバイスを認証するためのデジタル証明書を作成

- タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

決済用ハードウェアセキュリティモジュール(HSM)とは何ですか?

決済用HSMは、セキュリティが強化されたタンパーレジスタントなハードウェアデバイスで、主にリテールバンキング業界で使用されています。磁気ストライプカードやEMVチップカード(および決済用モバイルアプリケーションでの同等物)の発行中や、その後に発生するクレジットカードやデビットカードによる決済トランザクションの処理に使用される暗号化鍵と顧客PINに対して高度な保護を実現します。決済用HSMは通常、すべての主要カードスキームの決済アプリケーションの暗号化をネイティブでサポートしています。また、FIPS 140-2やPCI HSMなどのグローバルスキーム、ならびにフランスのMEPSやオーストラリアのAPCAなどの地域ごとのセキュリティ要件に基づいて、厳格な独立した第三者によるハードウェア認証を受けています。

決済エコシステムにおける一般的な使用例は次のとおりです。

- PINの生成、管理、検証

- ATM/POSトランザクションのネットワーク切り替え時のPINブロック変換

- 決済トランザクション処理中のカード、ユーザー、暗号文の検証

- クレジットカードや決済用モバイルアプリケーション用の決済クレデンシャルの発行

- ポイントツーポイント暗号化(P2PE)の鍵管理とセキュアなデータ復号

- 第三者との安全な鍵の共有によるセキュア通信の促進

タレスの決済用HSMソリューション

- 決済用 HSMソリューション

タレスの決済用HSMは、暗号鍵を常にハードウェア内に保存することにより、最高レベルのセキュリティを実現します。侵入に強く耐タンパ性を備えたFIPS認証取得済みの同アプライアンスの鍵が決して外れることがないため、安全な暗号基盤を提供することができます。すべての暗号化操作はHSM内で行われるため、強力なアクセス制御により、機密性の高い暗号化マテリアルへの非承認ユーザーのアクセスを防ぎます。 - payShirld 10K 決済用HSM

タレスは過去30年に渡り日本を含む世界中の金融機関で決済用HSMの導入実績を持つ世界的リーダーで、毎日世界の銀行間金融決済の80%を保護しています。そのの第5世代決済用HSMであるpayShield 10Kは、トランザクション処理、機密データ保護、決済クレデンシャルの発行、モバイルカードアクセプタンス、決済のトークン化など、重要な環境で実証されたさまざまな決済セキュリティ機能を提供します。 - タレス HSM(ハードウェア セキュリティ モジュール)シリーズ

タレスはHSMの世界トップベンダーとして、汎用、決済用など様々なFIPS140-2準拠HSMシリーズを提供しています。タレスのHSMは世界の金融取引の80%を保護し、政府における個人情報保護の信頼の基点として採用されています。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

IoTにデバイス認証が必要なのはなぜですか?

IoT上のコネクテッドデバイスが本来の目的どおりのモノであると信頼できるようにするには、強力なIoTデバイス認証が必要です。そのため、各IoTデバイスには、ゲートウェイや中央サーバに接続しようとしたときに認証するための一意のIDが必要になります。この一意のIDを設定することで、ITシステム管理者は、各デバイスと安全に通信してライフサイクル全体を通してトラッキングし、有害なプロセスの実行を防ぐことができます。デバイスが予期しない動作をした場合、管理者はそのデバイスの権限を取り消すだけで済みます。

BYOK (Bring Your Own Key:独自の鍵使用)とは何ですか?

クラウドコンピューティングにはさまざまなメリットがありますが、セキュリティ面で大きなデメリットがあります。データが物理的にクラウドサービスプロバイダー(CSP)の拠点内に存在し、データの所有者が直接管理できないからです。暗号化してデータを保護することを企業が選択した場合、暗号化鍵を保護することが最も重要な課題になります。

BYOK(Bring Your Own Key:独自の鍵の持ち込み)をすることで、企業はデータを暗号化しながら、暗号化鍵の管理や運用も行えます。ただし、BYOKのプランによっては、暗号化鍵をCSPインフラストラクチャにアップロードする場合があります。このような場合は、やはり企業は鍵を管理できなくなります。

この「独自の鍵使用」の問題に対する最適な解決策は、タンパーレジスタントなハードウェアセキュリティモジュール(HSM)内で強力な鍵を生成し、その鍵をクラウドにエクスポートする際のセキュリティを制御して、鍵管理運用を強化することです。

タレスのBYOK支援ソリューション

- CipherTrust Cloud Key Manager(クラウド鍵マネージャー)

CipherTrust Cloud Key Manager(CCKM)は複数のクラウド環境上の暗号鍵を一元管理し、サポートされているすべてのクラウドや複数のクラウドアカウントを単一のブラウザータブに表示します。高度なクラウド鍵管理サービスおよび機能には、鍵の自動ローテーション、鍵の有効期限の管理、クラウド鍵用ボルトの同期が含まれており、クラウド鍵のライフサイクル管理に必要な時間を大幅に短縮します。CCKMは、BYOKやHYOKのサポートの枠をはるかに超え、ネイティブなクラウド鍵と、その鍵ソースによって生成された鍵の完全なライフサイクル管理を実現します。 - CipherTrust Manager (暗号鍵管理)

CipherTrust Manager(CM:暗号鍵管理)は、FIPS 140-2に準拠した仮想アプライアンスと物理アプライアンスの両方で使用でき、最高レベルの信頼の基点を確保して暗号鍵の安全な保管を実現します。これらのアプライアンスは、オンプレミスの物理インフラストラクチャや仮想インフラストラクチャのほか、パブリッククラウド環境に展開することができ、AWS、Microsoft Azure、Google Cloud、VMware、MicrosoftHyperVなどでネイティブ仮想マシンとして実行することができます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。 - クラウドデータ保護と鍵管理のベストプラクティス ホワイトペーパー

一元的鍵管理システムとは何ですか?

ますます多くの暗号化ソリューションが組織に導入されることで、ポリシー間の不整合が発生し、保護レベルが一定せず、コストが飛躍的に増大していきます。この混乱状態を抜け出す最善の方法は、多くの場合、一元的鍵管理モデルに移行することです。一元的鍵管理モデルでは、HSMを使用する場合とは異なり、鍵管理システムは、鍵を使用して暗号化処理を実行する他のシステムの代わりに、鍵管理タスクだけを実行します。

一元的鍵管理システムの主なメリットは次のとおりです。

- 鍵管理と暗号化ポリシーの統合

- システム全体での鍵の取り消しが可能

- 一元的保護

- 自動化によるコスト削減

- 監査情報の統合

- 単一の回復ポイント

- 容易な職務分離

- 鍵のモビリティ

タレスの一元的鍵管理ソリューション

- 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - CipherTrust Manager (暗号鍵管理)

CipherTrust Manager(CM:暗号鍵管理)は、FIPS 140-2に準拠した仮想アプライアンスと物理アプライアンスの両方で使用でき、最高レベルの信頼の基点を確保して暗号鍵の安全な保管を実現します。これらのアプライアンスは、オンプレミスの物理インフラストラクチャや仮想インフラストラクチャのほか、パブリッククラウド環境に展開することができ、コンプライアンス要件、規制上の義務、データセキュリティに関する業界のベストプラクティスに効率的に対応します。 - CipherTrust Cloud Key Manager(クラウド鍵マネージャー)

CipherTrust Cloud Key Manager(CCKM)は複数のクラウド環境上の暗号鍵を一元管理し、サポートされているすべてのクラウドや複数のクラウドアカウントを単一のブラウザータブに表示します。高度なクラウド鍵管理サービスおよび機能には、鍵の自動ローテーション、鍵の有効期限の管理、クラウド鍵用ボルトの同期が含まれており、クラウド鍵のライフサイクル管理に必要な時間を大幅に短縮します。CCKMは、BYOKやHYOKのサポートの枠をはるかに超え、ネイティブなクラウド鍵と、その鍵ソースによって生成された鍵の完全なライフサイクル管理を実現します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

クレデンシャル管理システムとは何ですか?

組織が機密データに対するアクセスを制御するには、ユーザークレデンシャルが必要となります。すべてのシステムと情報を保護するためには、適切なクレデンシャル管理システムを導入することが不可欠です。顧客や社員に増減があった場合や役割に変更があった場合、あるいはビジネスのプロセスやポリシーが変わった場合などに、管理者はクレデンシャルの作成や取り消しを行う必要があります。また、プライバシーに関する規制や各種セキュリティ要件の厳格化により、各組織は、オンラインユーザーや内部特権ユーザーのIDを検証する能力を実証するように求められています。

クレデンシャル管理に関する課題

- 攻撃者がクレデンシャル管理システムを制御できるようになると、クレデンシャルを発行して内部特権ユーザーになりすます可能性があります。攻撃者がこのような特権を持つと、システムを侵害しても検出されなくなります。

- クレデンシャル管理プロセスが侵害されると、クレデンシャルを再発行する必要性が生じます。これは、コストと時間のかかるプロセスになる可能性があります。

- クレデンシャル検証のペースは大きく変化することがあります。場合によっては、クレデンシャル管理システムの性能特性を容易に上回り、ビジネスが継続できなくなるおそれがあります。

- ビジネスアプリケーションのオーナーは、セキュリティや信頼モデルに対する関心を高めており、クレデンシャル管理がコンプライアンスを阻害する弱点だと判明する可能性があります。

ハードウェアセキュリティモジュール(HSM)

クレデンシャル管理プラットフォームを純粋にソフトウェアベースのシステムに導入することは可能ですが、このアプローチは本質的に安全性が劣ります。認定HSMの暗号化境界の外側で処理されるトークン署名や暗号化鍵は、トークン署名や配布プロセスを悪用する攻撃に対して、きわめて脆弱です。貴重な暗号化データを保護し、FIPS認定のハードウェア保護を実現するうえで、HSMは、優れた実績を誇る監査可能な唯一の方法です。

企業は、HSMを活用することで、以下が可能になります。

- 慎重に設計した暗号化境界内でトークン署名鍵を保護し、職務分離を適用した強固なアクセス制御メカニズムを採用することで、承認されたエンティティだけが鍵を使用できるようにする

- 高度な鍵管理、ストレージ、冗長性機能を活用して可用性を確保する

- 厳格化する企業要件を満たす高度な性能を実現し、さまざまなデバイスや場所からリソースにアクセスできるようにする

タレスのクレデンシャル管理ソリューション

- タレス HSM(ハードウェア セキュリティ モジュール)シリーズ

タレスはHSMの世界トップベンダーとして、汎用、決済用など様々なFIPS140-2準拠HSMシリーズを提供しています。タレスのHSMは世界の金融取引の80%を保護し、政府における個人情報保護の信頼の基点として採用されています。 - 汎用HSM (Luna HSM シリーズ)

タレスのLuna HSMは安全な暗号化処理、鍵の生成と更新・保護を実現する強化された耐タンパ環境を提供します。3種類のFIPS 140-2認定フォームファクタで利用可能なLuna HSMは、以下のようなさまざまな展開シナリオをサポートします。- ルート鍵と認証局(CA)用の鍵を生成・保護し、さまざまなユースケースでPKIをサポート

- アプリケーションコードに署名することで、ソフトウェアが安全で改ざんされておらず、本物であることを確認

- IoTアプリケーションやその他のネットワーク展開用の独自の電子デバイスを認証するためのデジタル証明書を作成

- CipherTrust Manager (暗号鍵管理)

CipherTrust Manager(CM:暗号鍵管理)は、FIPS 140-2に準拠した仮想アプライアンスと物理アプライアンスの両方で使用でき、最高レベルの信頼の基点を確保して暗号鍵の安全な保管を実現します。これらのアプライアンスは、オンプレミスの物理インフラストラクチャや仮想インフラストラクチャのほか、パブリッククラウド環境に展開することができ、コンプライアンス要件、規制上の義務、データセキュリティに関する業界のベストプラクティスに効率的に対応します。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

暗号化鍵管理とは何ですか?

暗号化とは、アルゴリズムを使用してデータを暗号文にエンコードするプロセスのことを指します。データにアクセスするユーザーやアプリケーションが、暗号文を復号するのに必要なデータ暗号化鍵を持っている場合に限り、この暗号文を再び意味のある文に戻すことができます。そのため、データが盗まれたり誤って共有されたりした場合でも、データ暗号化によって判読できない状態のため、元の情報は保護されます。

サイバー犯罪者が暗号化鍵を手に入れると、暗号化されているデータを元の暗号化されていない状態に戻すことができるため、データ暗号化戦略において、データ暗号化鍵の管理と保守がきわめて重要になります。暗号化鍵管理システムには、暗号化鍵の生成、交換、保存、使用、廃棄、取り替えのプロセスが含まれます。

ベストプラクティスは専用の外部鍵管理システムを使用すること - 4つのタイプ:

- HSMなどのハードウェア鍵管理アプライアンス:最高レベルの物理的セキュリティを実現します。

- 鍵管理仮想アプライアンス

- 鍵管理ソフトウェア:専用サーバ上や仮想/クラウドサーバ内で稼働します。

- 鍵管理SaaS(サービスとしてのソフトウェア)

※1https://securosis.com/assets/library/reports/Pragmatic-Key-Management.v.1.pdf

タレスの暗号鍵管理ソリューション

- 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - CipherTrust Manager (暗号鍵管理)

CipherTrust Manager(CM:暗号鍵管理)は、FIPS 140-2に準拠した仮想アプライアンスと物理アプライアンスの両方で使用でき、最高レベルの信頼の基点を確保して暗号鍵の安全な保管を実現します。これらのアプライアンスは、オンプレミスの物理インフラストラクチャや仮想インフラストラクチャのほか、パブリッククラウド環境に展開することができ、コンプライアンス要件、規制上の義務、データセキュリティに関する業界のベストプラクティスに効率的に対応します。 - CipherTrust Cloud Key Manager(クラウド鍵マネージャー)

CipherTrust Cloud Key Manager(CCKM)は複数のクラウド環境上の暗号鍵を一元管理し、サポートされているすべてのクラウドや複数のクラウドアカウントを単一のブラウザータブに表示します。高度なクラウド鍵管理サービスおよび機能には、鍵の自動ローテーション、鍵の有効期限の管理、クラウド鍵用ボルトの同期が含まれており、クラウド鍵のライフサイクル管理に必要な時間を大幅に短縮します。CCKMは、BYOKやHYOKのサポートの枠をはるかに超え、ネイティブなクラウド鍵と、その鍵ソースによって生成された鍵の完全なライフサイクル管理を実現します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

暗号化鍵管理のライフサイクルとは何ですか?

鍵管理のタスクは、暗号化鍵の作成、維持、保護、管理に必要となるさまざまな作業で構成されています。鍵にはライフサイクルがあります。誕生した鍵は、充実した人生を送り、そして引退します。一般的な暗号化鍵ライフサイクルには、次のようなフェーズがあります。

- 鍵の生成

- 鍵の登録

- 鍵の保管

- 鍵の配布/導入

- 鍵の使用

- 鍵のローテーション

- 鍵のバックアップ

- 鍵の回復

- 鍵の取り消し

- 鍵の一時停止

- 鍵の廃棄

暗号化鍵管理ポリシーを定義して適用することは、鍵管理ライフサイクルのすべての段階に関係があります。暗号化鍵や暗号化鍵グループは、それぞれの鍵使用ポリシーに基づいて管理する必要があります。このポリシーでは、鍵を要求できるデバイス、デバイスグループ、アプリケーションタイプおよび、デバイスやアプリケーションが実行できる処理(暗号化、復号、署名など)を定義します。また、要求された鍵をリリースする際や紛失した鍵を回復する際など、鍵管理プロセス内でのハイレベルの認可で求められる追加要件を規定することもあります。

タレスの暗号鍵管理ソリューション

- 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - CipherTrust Manager (暗号鍵管理)

CipherTrust Manager(CM:暗号鍵管理)は、FIPS 140-2に準拠した仮想アプライアンスと物理アプライアンスの両方で使用でき、最高レベルの信頼の基点を確保して暗号鍵の安全な保管を実現します。これらのアプライアンスは、オンプレミスの物理インフラストラクチャや仮想インフラストラクチャのほか、パブリッククラウド環境に展開することができ、コンプライアンス要件、規制上の義務、データセキュリティに関する業界のベストプラクティスに効率的に対応します。 - CipherTrust Cloud Key Manager(クラウド鍵マネージャー)

CipherTrust Cloud Key Manager(CCKM)は複数のクラウド環境上の暗号鍵を一元管理し、サポートされているすべてのクラウドや複数のクラウドアカウントを単一のブラウザータブに表示します。高度なクラウド鍵管理サービスおよび機能には、鍵の自動ローテーション、鍵の有効期限の管理、クラウド鍵用ボルトの同期が含まれており、クラウド鍵のライフサイクル管理に必要な時間を大幅に短縮します。CCKMは、BYOKやHYOKのサポートの枠をはるかに超え、ネイティブなクラウド鍵と、その鍵ソースによって生成された鍵の完全なライフサイクル管理を実現します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

FIPS 140-2とは何ですか?

FIPS(Federal Information Processing Standard:米国連邦情報処理規格)140-2は、暗号化ハードウェアの有効性を検証するためのベンチマークです。製品がFIPS 140-2認定の場合、その製品が米国政府とカナダ政府によってテストされ、正式に検証されていることを示しています。FIPS 140-2は、米国とカナダの連邦規格ですが、FIPS 140-2コンプライアンスは、実用的なセキュリティベンチマークおよび現実的なベストプラクティスとして、世界中の政府および非政府機関において広く採用されています。

各組織はFIPS 140-2規格を利用することで、対象のハードウェアが所定のセキュリティ要件を満たしていることを確認できます。FIPS認定規格は、次の4段階(数字が大きいほどレベルが高い)の定性的なセキュリティレベルを定義しています。

Level 1: 本番環境グレードの機器と外部テストを受けたアルゴリズムが求められます。

Level 2: 物理的タンパーエビデンス措置およびロールベース認証に関する要件が追加されます。ソフトウェアは、コモンクライテリアEAL2に認定されたオペレーティングシステム上で実装されている必要があります。

Level 3: 物理的タンパーレジスタンス措置およびIDベース認証に関する要件が追加されます。また、「重要なセキュリティパラメータ」をモジュールに受け渡しするインターフェイス同士を物理的または論理的に分離することも求められます。秘密鍵の入出力は、暗号化が必要です。

Level 4: このレベルでは物理的なセキュリティ要件がさらに厳格になり、タンパーアクティブであることが要求され、さまざまな形態の環境攻撃を検出した際にデバイスのコンテンツを消去することが求められます。

FIPS 140-2規格は、技術的には、Level 3やLevel 4におけるソフトウェアのみでの実装を認めていますが、適用される要件は非常に厳しく、認可されたものはまだ存在しません。

効果的なセキュリティ性能、運用上の利便性、市場での選択肢という現実的なバランスを考えると、多くの組織にとって、FIPS 140 Level 3のFIPS認証が最適だと思われます。

タレスのFIPS140-2準拠ソリューション

- タレス HSM(ハードウェア セキュリティ モジュール)シリーズ

タレスはHSMの世界トップベンダーとして、汎用、決済用など様々なFIPS140-2準拠HSMシリーズを提供しています。タレスのHSMは世界の金融取引の80%を保護し、政府における個人情報保護の信頼の基点として採用されています。

- 汎用HSM (Luna HSM シリーズ)

タレスのLuna HSMは安全な暗号化処理、鍵の生成と更新・保護を実現する強化された耐タンパ環境を提供します。3種類のFIPS 140-2認定フォームファクタで利用可能なLuna HSMは、以下のようなさまざまな展開シナリオをサポートします。- ルート鍵と認証局(CA)用の鍵を生成・保護し、さまざまなユースケースでPKIをサポート

- アプリケーションコードに署名することで、ソフトウェアが安全で改ざんされておらず、本物であることを確認

- IoTアプリケーションやその他のネットワーク展開用の独自の電子デバイスを認証するためのデジタル証明書を作成

- 決済用 HSM (payShield 10K HSM)

タレスの決済用HSMは、暗号鍵を常にハードウェア内に保存することにより、最高レベルのセキュリティを実現します。侵入に強く耐タンパ性を備えたFIPS認証取得済みの同アプライアンスの鍵が決して外れることがないため、安全な暗号基盤を提供することができます。すべての暗号化操作はHSM内で行われるため、強力なアクセス制御により、機密性の高い暗号化マテリアルへの非承認ユーザーのアクセスを防ぎます。

- 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財さうる機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。

- タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

対称鍵とは何ですか?

暗号化において、対称鍵は、情報の暗号化と復号の両方に使用されます。つまり、情報を復号するには、暗号化に使用した鍵が必要になります。ここで言う「鍵」とは、実際には複数の関係者間で共有されるシークレットを意味しており、これにより、秘密情報のリンクを維持することができます。両方の関係者が秘密鍵にアクセスできるというこの要件は、公開鍵暗号化と比較した場合に、対称鍵暗号化の大きな欠点の1つとなります。一方、非対称暗号化の場合、情報の復号には別の第2の鍵を使用します。

伝送時にアカウントデータを暗号化する方法はありますか?(PCI DSS要件4)

機密データは、インターネット、公衆ワイヤレスネットワーク、信頼できないワイヤレスネットワーク、モバイル通信ネットワークなど、オープンなネットワークを介して伝送すると、非常に危険です。PCI Security Standards Council(PCI SSC)は、データの伝送に関して非常に厳格な基準を設けており、信頼できる鍵/証明書、セキュアな転送プロトコル、強力な暗号化の使用を義務付けています。また、PCI SSCは、各企業に対して、継続的にセキュリティプロトコルを検証し、セキュアな通信に関する業界のベストプラクティスに準拠していることを確認するよう求めています。

データ傍受者をブロックする

攻撃者は多くの場合、既知のセキュリティ脆弱性を悪用しようと試みる「データ傍受者」です。PCI DSSには、次のような、他システムと接続を確立する際の具体的な要件とガイダンスが示されています。

- 信頼できる鍵/証明書が所定の場所にある場合に限り、処理を継続します。鍵や証明書を検証し、期限切れになっていないことを必ず確認します。

- セキュアなプロトコルのみを使用するようにシステムを設定し、脆弱性のあるプロトコルや不適切な暗号化鍵長を使用しているシステムから接続要求があっても受け入れないようにします。

- 強力なPCI DSS暗号化を実装して、カード会員データを伝送するワイヤレスネットワークやカード会員データ環境に接続されているワイヤレスネットワークを介した認証や伝送に適用します。

エンドユーザーメッセージ機能のセキュリティを強化する

PCI DSSの大部分は、PANの保護に焦点を当てています。要件4は、オープンネットワークを介してPANを伝送する際のルールを規定しています。そのため、カード会員データを伝送する場合は、組織が通常使用しているテクノロジー(エンドユーザーメッセージング機能など)の調整や変更、廃止が必要となります。要件4の主な制約は以下のとおりです。

- PANを保護せずに、電子メールやインスタントメッセージ、チャット用のアプリケーションなど、一般ユーザー向けテクノロジーを介して送信することはできません。

- このようなエンドユーザーテクノロジーを使用する場合は、その前に、強力な暗号化によってPANが判読不能になっていることを確認する必要があります。

- 第三者がPANを要求している場合、その第三者はPANを保護するためのツールや方法を提示する必要があります。あるいは、送信側が、PANを送信する前に番号を判読不能にする必要があります。

ネットワーク通信プロセスの一環としてカード会員データを暗号化する場合は、適切なセキュリティポリシーと運用手順を定義する必要があります。また、関連文書を常に最新の状態に保ち、組織内の全関係者が文書を利用して準拠するようにする必要があります。

関連記事タレスのPCIDSS準拠支援ソリューション

- タレス HSM(ハードウェア セキュリティ モジュール)シリーズ

タレスはHSMの世界トップベンダーとして、汎用、決済用など様々なFIPS140-2準拠HSMシリーズを提供しています。タレスのHSMは世界の金融取引の80%を保護し、政府における個人情報保護の信頼の基点として採用されています。 - CipherTrust Tokenization(トークン化)

タレスのCipherTrust Tokenization(トークン化)は、セキュリティポリシーとPCI DSSなどの規制要件に準拠するために必要なコストと労力を大幅に削減すると同時に、個人識別情報(PII)を含むその他の機密データを簡単に保護することができます。ボルト型、ボルトレス型のどちらのアーキテクチャもサポートしており、データセンター、ビッグデータ環境、クラウド環境で使用することができます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

保存したPAN情報を判読不能にする方法はありますか?

プライマリアカウント番号(PAN)など、保存した情報を判読不能にするための一般的な方法は以下のとおりです。

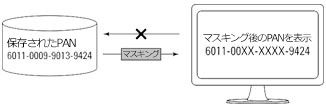

マスキング

マスキングは、データをユーザーに提示する際にデータの機密性を維持することを目的としています。レストランや店舗でクレジットカードを使用したときに印刷された領収書を見ると、このプロセスのことがわかります。PANの特定の桁が実際の桁ではなく「X」として表示されます(下記の図を参照)。PCI DSS要件3.3では、PANの表示は、職務を遂行するのに必要最小限の桁数に制限する必要があり、先頭6桁および末尾4桁以外を表示することは認められていません。

表示用にPANをマスキングする

出典:タレス

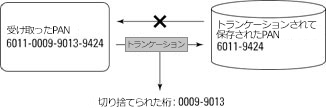

トランケーション

トランケーションは、PANのサブセットだけを保存することで、保存データを判読不能にします。マスキングと同様、先頭6桁および末尾4桁以外を保存することはできません。

PANをトランケーションする

出典:タレス

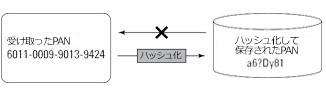

一方向ハッシュ化

ハッシュ関数は、明確に定義され、安全性が実証された暗号化プロセスです。任意のデータブロック(この場合はPAN)を別の一意のデータ文字列に変換します。つまり、PANごとに結果が異なります。一方向ハッシュプロセスは元に戻せません(そのため「一方向」と呼ばれます)。元のデータブロックに変更を加えると異なるハッシュ値が生成されるため、データが変更されていないことを実証するために広く利用されています。

PCI DSSに準拠するためにハッシュ関数を利用する方法を下記の図に示します。この手法では機密性が確保されます(ハッシュ化されたPANから元のPANを再作成することは不可能です)。ただし、トランケーションと同様、保存したデータを後続のトランザクションに使用することはできません。

PANの一方向ハッシュ化

出典:タレス

カード会員データ環境内で1つのクレジットカードのトランケーションバージョンとハッシュ化バージョンを同時に保持することはできません。同時に保持するには、2つのバージョンを関連付けてPANを再構築できないように、追加の制御機能を実装する必要があります。

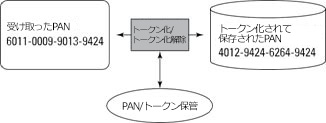

トークン化

トークン化とは、元のPANを代用データ(トークン)で置き換えるプロセスです。トークンは、正規のPANのように見えても攻撃者にとっては価値のないものです。ほとんどの実装において、プロセスは可逆的で、トークンは必要に応じて元のPANに戻すことができます。トークン化は、保存したPANに後続のトランザクションからアクセスする必要がある場合に使用されます。

トークンはさまざまな方法で作成できます。一般的な方法としては、次の2つがあります。

- 元のPAN値から直接トークンを計算する:この方法の場合、1つのPANに対して常に同じトークンが生成されます。そのため、このプロセスは「確定的」と呼ばれます。

- ランダムにトークンを生成する:この方法の場合、毎回異なるトークンが生成されます。ただし、以前のPANに対して完全検索を行い、以前発行されたトークンを再利用することも可能です。

トークン化プロセスの確定度は、特定の状況では重要になる可能性があります。すべては、トークンをどのように使用するかによって決まります。場合によっては、トークン化プロセス中にPANのフォーマットを保持するだけでなく、PANの特定の桁を保持することも必要とされます(下記の図を参照)。

PANのトークン化(末尾の4桁を保持)

出典:タレス

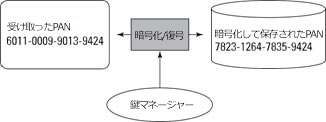

暗号化

ある意味で、暗号化の目的は、トークン化の目的と似ており、PANデータが攻撃者にとって本質的に価値のないデータに置き換えられるという点が共通しています。暗号化は、標準化された暗号化アルゴリズムと鍵を使用して、元のデータから暗号化したPANを導出します。暗号化のアルゴリズムは広く知られているため、このプロセスのセキュリティは、暗号化鍵の強度と処理に依存します。そのため、ハードウェアセキュリティモジュールが広く利用されています。

通常、暗号化プロセスでは、データのフォーマットが変更されます。一般的には、データを暗号化すると、データサイズが大きくなります。トークン化が元のPANデータのフォーマットを保持するのと同じ理由で(データを処理する既存のシステムに対する変更を最小限に抑えるため)、多くの場合、フォーマット保持暗号化(FPE)が使用されます(下記の図を参照)。

PANの暗号化(FPEを使用、末尾の4桁を保持)

出典:タレス

関連記事

- CipherTrust Tokenization(トークン化)

タレスのCipherTrust Tokenization(トークン化)は、セキュリティポリシーとPCI DSSなどの規制要件に準拠するために必要なコストと労力を大幅に削減すると同時に、個人識別情報(PII)を含むその他の機密データを簡単に保護することができます。ボルト型、ボルトレス型のどちらのアーキテクチャもサポートしており、データセンター、ビッグデータ環境、クラウド環境で使用することができます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。 - 導入事例:世界的大手百貨店がタレスの顧客情報保護ソリューションでPCIDSSに準拠

カード会員データに対するアクセスをモニタリングする方法はありますか?(PCI DSS要件10)

データの読み取り・更新・削除が行われた方法や時刻に関する正確な情報がなければ、システムに対する攻撃を識別するのが困難になります。また、データ漏洩など、何か問題が発生したときに調査するための情報が得られません。

そのため、PCI DSS要件10では、包括的な監査ログの保存、モニタリング、保持が求められています。

監査証跡を維持する

PCI DSSでは、すべてのシステムコンポーネントを対象に、特定のアクティビティ、特にデータの読み取り、書き込み、変更(PCI DSS要件10.2を参照)を行う際は、自動監査証跡に記録することが求められています。対象となるコンポーネントには、ファイアウォール、侵入検知/侵入防止システム、認証サーバなど、外部と接続しているテクノロジーやセキュリティシステムが含まれます。

また、この基準では、すべてのデータアクセスを対象として、誰が、何を、どこで、いつ、どのようにアクセスしたのかを把握できるように、情報を記録する方法についても示されています。たとえば、特権ユーザーが権限を昇格させてからデータにアクセスしようとしている場合などは特に、rootユーザーや管理者ユーザーのアクセスをログに記録する必要があります。

PCI DSS要件10.4では、すべてのカード会員データ環境のシステムコンポーネントに対して、正確な時刻同期データを受信するように設定することも求められています。まだこの機能を備えていない場合は、システムのアップグレードが必要となることがあります。

ログに記録すべき重要な情報として、失敗したアクセス試行があります。特に、アクセスログに多数のエントリがある場合は、ブルートフォース攻撃や継続的パスワード類推攻撃を示す指標となります。また、アクセス権限の昇格や、認証制限の緩和、ログの一時無効化、ソフトウェアの置き換えなど、各種の追加や削除についても記録する必要があります(マルウェアの兆候の可能性があります)。

不正なログ編集を防ぐ

監査ログを作成した後は、ログを変更できないように、確実にログを保護する必要があります。そのためには、PCI DSSに記載されているログ一元管理ソリューション(PCI DSS要件10.5.3を参照)を使用する必要があります。また、このソリューションに対するアクセスは制限し、十分な容量を確保します。具体的には、カード会員データ環境内のすべてのシステムコンポーネントから収集したログデータを少なくとも90日分保持し、それ以上の期間については、1年分までは必要に応じて復元可能な状態にしておくことが必要です。

セキュリティを定期的に検証する

必要な詳細情報が生成されて一元的に保存され、不正なアクセスや編集から保護されていることを確認することに加え、少なくとも1日に1回は、ログとセキュリティイベントをモニタリングする必要があります。また、アラートが発生した場合は、昼夜を問わずただちに確認する必要があります(PCI DSS要件10.6および12.10.3を参照)。この要件は、不審なアクティビティや異常を識別するうえで役立ちます。

一元的ログ収集ソリューションの実装を検討する際は、将来の容量を考慮することと、レポート作成ツールを組み込むことをおすすめします。

タレスのPCIDSS準拠支援ソリューション

- CipherTrust Transparent Encryption (CTE:透過的暗号)

タレスのCipherTrust Transparent Encryption (通称CTE)は、オンプレミス、マルチクラウド、ビッグデータ内、コンテナ環境のどこに機密データが保管されていても透過的に暗号化し、一元的な暗号鍵管理と特権ユーザーアクセス制御により保護します。きめ細かなアクセス制御と、アクセスログにより、カード会員データに対する履歴の監査データを取得することができます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

保存したクレジットカード会員データを保護する方法はありますか?(PCI DSS要件3)

PCI DSSでは、保存しているカード会員データを保護することが求められます。この基準では、暗号化、トークン化、トランケーション、マスキング、ハッシュ化など、カード会員データを保護する適切な方法の例が示されています。このような保護方法を1つまたは複数活用することで、データが盗まれたとしても事実上使用できないようにすることができます。

保存しているデータを保護するうえで、「すべてに適用できるソリューション」は存在しません。PCI DSS要件3については、攻撃者ができるだけ攻撃しにくいようにするために実装すべき最低限のセキュリティレベルだと考えるべきです。

データ保管ルールを把握する

データが保存されている場所をすべて知っておく必要があります(データフットプリントを最小限に抑えることにつながります)。要件3では、保存できるデータと保存できないデータについても示されています。この要件に関する最良のアドバイスは「不要なデータは保存しないこと」です。

保存したデータを判読不能にする

PCI DSS基準では、プライマリアカウント番号(PAN)を保存している場所がどこであっても、この番号を判読不能にすることが求められています。保存場所としては、ポータブルストレージメディアやバックアップデバイスはもちろん、見落とされがちですが監査ログなども対象になります。PCI Security Standards Council(PCI SSC)は「判読不能」という表現を意図的に使用しており、これにより、特定のテクノロジーを強制することを避け、将来においてもこの要件の妥当性が維持されるようにしています。ただし、要件3.4ではいくつかの選択肢が提示されています。

- 一方向ハッシュ:強力な暗号化に基づいて、PAN全体をハッシュ化します。

- トランケーション:PANの一部分のみを保存します(先頭の6桁および末尾の4桁以外は含まない)。

- トークン化:PANそのものではなく、PANに代わるものを保存します。

- 強力な暗号化:鍵管理プロセスとセキュリティ手順で補強します。

鍵を安全に管理する

保存したデータを判読不能にするためにどの方法を使用するとしても、関連の暗号化鍵を保護することが必要になります。強力な暗号化を採用しても、鍵管理プロセスが脆弱であれば意味がありません。PCI DSSでは、鍵の管理に関して詳細なガイダンスが示されています。その内容は、銀行や各種金融機関が暗号化鍵を保護するうえで必要とする仕組みとほぼ同じです。また、追加の要件として、各種の鍵を実装、管理する方法について、鍵のライフサイクル全体を通して完全に文書化することが求められています。

組織が鍵の管理に成功するかどうかは、優れた暗号化鍵管理者がいるかどうか、つまり、システムに対する攻撃に決して共謀することのない信頼できるスタッフがいるかどうかにかかっています。鍵管理者になる人は、鍵管理者としての責任を理解して受け入れることを正式に承諾する必要があります。

また、保存しているカード会員データを保護するためのセキュリティポリシーと運用手順を文書化して使用し、組織内の全関係者に周知させる必要があります。

強力な鍵管理の重要性を過小評価しないようにしてください。近道はありません。認定審査機関(QSA)によって問題点が見つかった場合、攻撃者もその問題点に気づいている可能性があります。

PANを表示する前にマスキングする

PCI DSSでは、PANの表示に関して、非常に具体的なアドバイスがいくつか示されています。たとえば、ビジネス上の理由から表示を必要とするユーザーに対してのみ、すべての数字(通常は16桁)を表示するようにします。それ以外の場合は常に、PANの先頭6桁および末尾4桁以外を表示しないようにマスキングする必要があります。

関連記事

- CipherTrust Transparent Encryption (CTE:透過的暗号)

タレスのCipherTrust Transparent Encryption (通称CTE)は、オンプレミス、マルチクラウド、ビッグデータ内、コンテナ環境のどこに機密データが保管されていても透過的に暗号化し、一元的な暗号鍵管理と特権ユーザーアクセス制御により保護します。高いパフォーマンスとダウンタイム無しで暗号化するライブデータトランザクションオプションにより、あらゆる環境の機密データ保護を容易に展開できます。 - CipherTrust Tokenization(トークン化)

タレスのCipherTrust Tokenization(トークン化)は、セキュリティポリシーとPCI DSSなどの規制要件に準拠するために必要なコストと労力を大幅に削減すると同時に、個人識別情報(PII)を含むその他の機密データを簡単に保護することができます。ボルト型、ボルトレス型のどちらのアーキテクチャもサポートしており、データセンター、ビッグデータ環境、クラウド環境で使用することができます。 - 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

公開鍵基盤(PKI)とは何ですか?

公開鍵基盤(PKI)とは、デジタル証明書や公開鍵の作成、管理、配布、使用、保管、取り消しを行う際に必要な一連のハードウェア、ソフトウェア、ポリシー、プロセス、手順のことを指します。PKIは、デジタル署名や暗号化などのテクノロジーを、大規模なユーザー集団全体で使用できるようにする基盤です。PKIは、電子商取引のための安全で信頼できるビジネス環境や、成長著しいIoT(モノのインターネット)にとって不可欠な要素です。

PKIを利用することで、ユーザー、デバイス、サービスのIDを確立することができます。これにより、システムやリソースに対するアクセスの制御、データの保護、トランザクションの追跡が可能になります。ビジネスモデルが進化して電子的連携にますます依存するようになり、オンライン認証の導入や厳格なデータセキュリティ規則の遵守が求められる中、次世代ビジネスアプリケーションは、高い信頼性を保証するため、公開鍵基盤(PKI)テクノロジーへの依存度を高めています。

認証局(CA)の役割

PKIは、公開鍵とその関連ユーザー(秘密鍵の所有者)を結び付けるために、デジタル証明書を使用します。デジタル証明書は、トランザクション内のユーザー間で容易に身元を検証できるようにするためのクレデンシャルです。パスポートが国民としての身元を証明するのと同様、デジタル証明書はエコシステム内でユーザーの身元を証明します。デジタル証明書を使用することで、暗号化データの送信先のユーザーを識別したり、情報の署名者のIDを確認したりすることができます。そのため、システムの信頼性を維持するには、証明書の真正性と完全性を保護することが不可欠となります。

認証局(CA)は、デジタルクレデンシャルを発行します。これにより、ユーザーの身元が証明されます。CAは、PKIのセキュリティや、サポートするサービスの支持基盤となるため、高度な標的型攻撃に狙われる可能性があります。CAに対する攻撃のリスクを軽減するため、物理的/論理的な制御機能や、ハードウェアセキュリティモジュール(HSM)などのセキュリティ強化メカニズムを導入することで、PKIの完全性を保証することが求められています。

PKIの導入

PKIは、デジタル証明書や署名などの暗号化データセキュリティテクノロジーを、大規模環境に効果的に導入するためのフレームワークとなります。PKIは、ネットワーク内およびネットワーク間のID管理サービス、インターネットトラフィックを保護するためのSSL(Secure Socket Layer)やTLS(Transport Layer Security)に必要とされるオンライン認証、ドキュメントやトランザクションの署名、アプリケーションコードの署名、タイムスタンプをサポートします。PKIは、デスクトップログインや、市民の身分証明、大量輸送、モバイルバンキングなど、さまざまなソリューションをサポートし、IoTのデバイスID認証においてもきわめて重要な役割を果たしています。デバイスID認証は、スマートフォンから医療機器に至るまで、クラウドベースやインターネット接続型の膨大な数のデバイスにIDを付与するテクノロジーとして、ますます重要性を高めています。

暗号化セキュリティ

PKIは、非対称暗号化と対称暗号化の原理を応用して、ユーザーやデバイスの間での安全なデータ交換を確立し、トランザクションの真正性、機密性、完全性を保証します。ここでの「ユーザー」とは、PKI用語では「サブスクライバー」とも呼ばれ、エンドユーザー、Webサーバ、組み込みシステム、コネクテッドデバイス、ビジネスプロセスを実行するプログラム/アプリケーションなどが該当します。非対称暗号化は、エコシステム内のユーザー、デバイス、サービスに対して、公開鍵コンポーネントと秘密鍵コンポーネントで構成される鍵のペアを提供します。公開鍵は、グループ内の誰でも利用可能で、暗号化やデジタル署名の検証に使用できます。一方の秘密鍵は、その鍵が属するエンティティだけが使用するもので、秘密にしておく必要があります。通常は、復号やデジタル署名の作成などに使用されます。

重要性を高めるPKI

ビジネスモデルが進化して電子取引やデジタルドキュメントにますます依存するようになり、企業ネットワークに接続されるインターネット対応デバイスは増加し続けています。それに合わせて、公開鍵基盤の役割は広がり、セキュアな電子メール、物理アクセス用のスマートカード、暗号化されたWebトラフィックなど、独立したシステム以外にも使用されるようになっています。今日のPKIは、複雑なエコシステム全体でさまざまなアプリケーション、ユーザー、デバイスをサポートすることが求められています。そして、政府や業界のデータセキュリティ規制が厳しくなるにつれて、主流のオペレーティングシステムやビジネスアプリケーションは、信頼性を保証するうえで組織のPKIにこれまで以上に依存するようになっています。

タレスのPKI対応ソリューション

- タレス HSM(ハードウェア セキュリティ モジュール)シリーズ

タレスはHSMの世界トップベンダーとして、汎用、決済用など様々なFIPS140-2準拠HSMシリーズを提供しています。タレスのHSMは世界の金融取引の80%を保護し、政府における個人情報保護の信頼の基点として採用されています。 - 汎用HSM (Luna HSM シリーズ)

タレスのLuna HSMは安全な暗号化処理、鍵の生成と更新・保護を実現する強化された耐タンパ環境を提供します。3種類のFIPS 140-2認定フォームファクタで利用可能なLuna HSMは、以下のようなさまざまな展開シナリオをサポートします。- ルート鍵と認証局(CA)用の鍵を生成・保護し、さまざまなユースケースでPKIをサポート

- アプリケーションコードに署名することで、ソフトウェアが安全で改ざんされておらず、本物であることを確認

- IoTアプリケーションやその他のネットワーク展開用の独自の電子デバイスを認証するためのデジタル証明書を作成

- 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - タレスデータセキュリティポートフォリオ

タレスは、クラウド、オンプレミスを含むあらゆるハイブリッドIT環境における機密データを、検出・保護・制御の一連のサイクルによって保護します。データそのものを暗号化やトークン化によって秘匿化するため、例えデータ流出やハッキングが行われても、情報の価値は保護されます。

暗号化消去とは何ですか?

暗号化消去とは、重要データをクラウドやサーバー、ストレージ、データベースに格納する時点で暗号化して保管し、データの廃棄・消去が必要になった場合には暗号データを複合するための鍵を消去することでデータの複合は不可能となり、実質データを廃棄・消去したと同等になる手法です。

暗号化消去が有効な理由:

上書き消去では確実な消去のために複数回上書きするなど、容量の大きな記録媒体では時間がかかる場合がありますが、暗号化消去では復号鍵を消去するだけでなので短時間での消去が可能となります。 また記録媒体の物理的破壊では記録媒体にデータが残る可能性もあり、同時に廃棄による環境への影響も懸念されます。

過去に地方自治体で使われていたHDDが転売されて、個人情報を含む行政文書のデータが復元された事件を受け、総務省が2020年12月に改訂した「地方公共団体における情報セキュリティポリシーに関するガイドライン」では暗号化消去が記載されました。

また、政府のクラウドサービスのセキュリティー基準である「政府情報システムのためのセキュリティ評価制度」(ISMAP)や、内閣サイバーセキュリティセンター(NISC)の「政府機関等のサイバーセキュリティ対策のための統一基準群」、文科省の「教育情報セキュリティポリシーに関するガイドライン」でも暗号化消去が盛り込まれています。

タレスの暗号化消去ソリューションは、暗号化/復号化に使う鍵をクラウドやサーバーの暗号データから切り離し、独立したFIPS140-2準拠等の鍵管理アプライアンスで管理し、更にその消去を証明するログを取得することで、完全な暗号化消去と証明を可能にします。

タレスの暗号化消去支援ソリューション

- 統合暗号・暗号鍵管理プラットフォーム (CipherTrust Data Security Platform)

クラウドやデータベース、ストレージ、サーバーなど様々な場所に散財する機密情報の暗号化を統合管理するプラットフォームです。その核となる暗号鍵管理アプライアンス(CipherTrust Manager)はFIPS140-2に準拠した、仮想アプライアンスと物理アプライアンスで暗号化、トークン化の暗号鍵を保管管理します。 - CipherTrust Manager (暗号鍵管理)

CipherTrust Manager(CM:暗号鍵管理)は、FIPS 140-2に準拠した仮想アプライアンスと物理アプライアンスの両方で使用でき、最高レベルの信頼の基点を確保して暗号鍵の安全な保管を実現します。これらのアプライアンスは、オンプレミスの物理インフラストラクチャや仮想インフラストラクチャのほか、パブリッククラウド環境に展開することができ、AWS、Microsoft Azure、Google Cloud、VMware、MicrosoftHyperVなどでネイティブ仮想マシンとして実行することができます。