Flexible Autorisierung für komplexe digitale Dienste

Veraltete rollenbasierte Autorisierungssysteme können die Herausforderungen einer effektiven und sicheren Verwaltung des Zugriffs von Externen und Dritten nicht bewältigen. Dies unterstreicht die Notwendigkeit einer externen Autorisierungsarchitektur, die es Unternehmen ermöglicht, Geschäftsanwendungen von Autorisierungsrichtlinien zu entkoppeln und Benutzern in ihrer gesamten Anwendungslandschaft einheitliche, fein abgestufte Autorisierungen zu bieten.

Die OneWelcome Identity Platform bietet externe Autorisierungsfunktionen, mit denen Sie eine fein abgestufte, richtlinienbasierte, zentralisierte Zugriffskontrolle und -durchsetzung implementieren können.

Standardisierte Autorisierung und konsistente Sicherheit

Zentralisieren Sie die Verwaltung von Berechtigungen auf einer Plattform für eine konsistente Durchsetzung von Sicherheitsrichtlinien über alle Komponenten hinweg.

Beziehungsbasierte Zugriffskontrolle

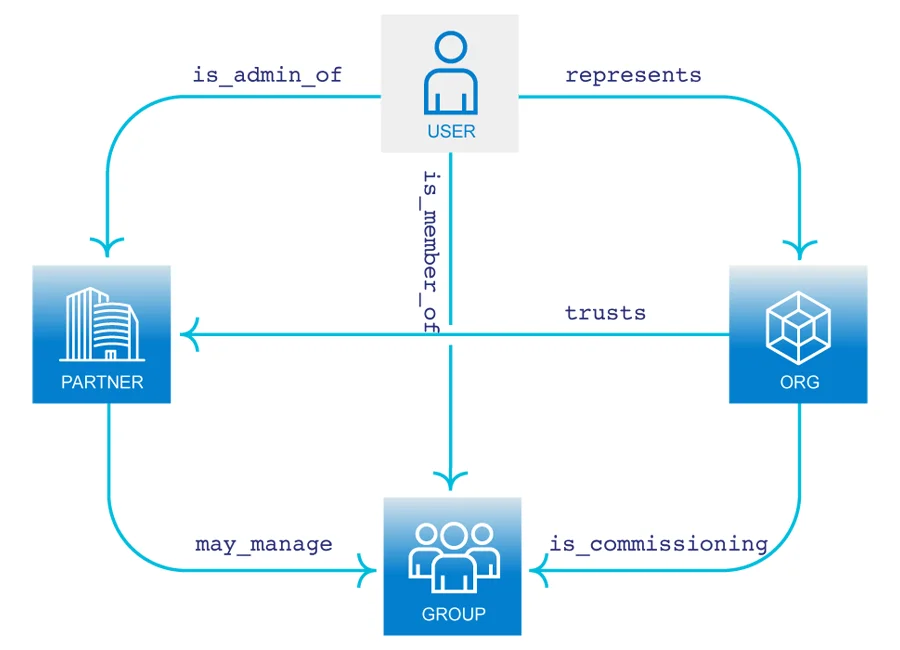

Werten Sie zur Ermittlung des Umfangs des Zugriffs die Beziehungen zwischen Benutzern aus

Agile Richtlinienverwaltung

Trennen Sie die Richtlinienverwaltung vom Lebenszyklus der Anwendung. Reduzieren Sie die Komplexität und bearbeiten Sie Richtlinien und Zugriffsanforderungen ganz einfach als No-Code- oder Low-Code-Anwendung.

Was ist externe Autorisierung?

Externe Autorisierung ist eine Anwendung, die den Prozess der Festlegung, wer Zugriff zu welchen Ressourcen hat und welche Aktionen einzelne Benutzer durchführen dürfen, vereinfacht. Sie trennt die Verwaltung und Durchsetzung von Richtlinien vom Lebenszyklus der Anwendung und delegiert Entscheidungen über die Zugriffskontrolle an einen entkoppelten externen Entscheidungspunkt. Unsere OneWelcome Identity Platform bietet externe Autorisierungsfunktionen, mit denen Sie eine detaillierte, richtlinienbasierte, zentralisierte Zugriffskontrolle implementieren können, die Beziehungen und Kontext bei der Zugriffsentscheidung berücksichtigt.

Welche Art von Identitäten möchten Sie schützen?

Kundenidentitäten

Schaffen Sie einen reibungslosen und sicheren Zugriff für Ihre Kunden

B2B- und Drittanbieter-Identitäten

Optimieren Sie den Zugriff und die Zusammenarbeit in Ihrem gesamten B2B-Ökosystem

So funktioniert die externe Autorisierung

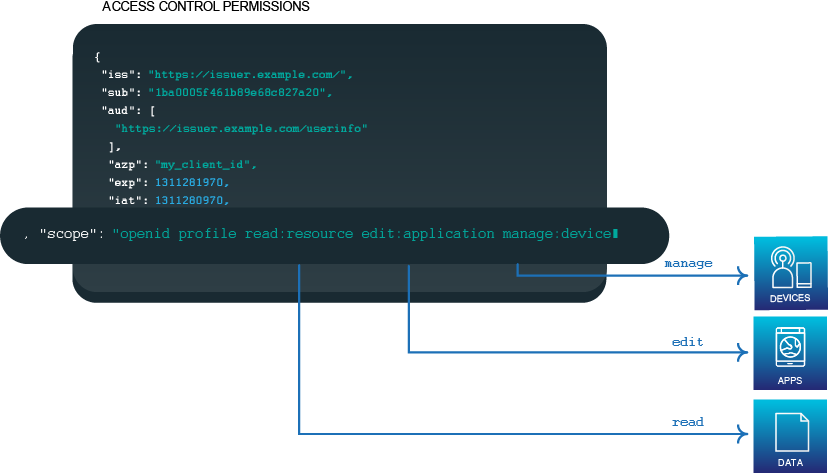

Mit der zentralisierten Zugriffskontrolle können Sie den Zugriff auf Ihre Ressourcen in Echtzeit über einen zentral verwalteten Entscheidungspunkt gewähren, der die Benutzerattribute in Ihrem Identitätsspeicher nutzt und Autorisierungsrichtlinien erstellt, um zu bestimmen, wann Benutzern der Zugriff auf Ihre Produkte gewährt wird.

Richtlinien können grafisch oder in der nativen Abfragesprache von Open Policy Agent, Rego, definiert werden. Mit der beziehungsbasierten Zugriffskontrolle (Relationship-Based Access Control – ReBAC) kann ein fein abgestufter Zugriff zu geschützten Ressourcen auf der Grundlage der Beziehung des Benutzers zu anderen Entitäten realisiert werden.

Integration mit der Thales OneWelcome Identity Platform

Unsere Anwendung für die externe Autorisierung lässt sich nahtlos in Ihre bestehenden Identitätsinfrastrukturen integrieren. Unser anpassbares Design und die sofort einsatzbereiten Funktionen bieten Ihnen die Leistung und Flexibilität für die Implementierung modernster externer Autorisierung.

Erleichtern Sie Ihre IAM

Erfahren Sie, wie wir Sie beim Schutz Ihrer Identitäten unterstützen können

Thales als Vorreiter

Finden Sie das Produkt oder den Service, der Ihre Anforderungen am besten erfüllt, und erfahren Sie, warum Thales für KuppingerCole als Marktführer, Vorreiter und Innovationsführer im Bereich Zugriffsverwaltung gilt

Die Beziehung zwischen Vertrauen und Benutzererlebnis ist die Grundlage für erfolgreiche Online-Interaktionen. Die Notwendigkeit liegt auf der Hand: Unternehmen müssen sich kontinuierlich für Datensicherheit und Benutzerfreundlichkeit einsetzen, um eine Zukunft zu schaffen, in der Vertrauen digitale Interaktionen ermöglicht.

Empfohlene Ressourcen

Häufig gestellte Fragen

Verwenden Sie die externe Autorisierung, wenn Sie eine fein abgestufte Kontrolle über Zugriffsberechtigungen benötigen, insbesondere in komplexen Umgebungen oder bei der Integration mehrerer Systeme. Sie ist immer dann von Vorteil, wenn Sie die Autorisierungslogik zentralisieren, Berechtigungen extern verwalten oder Richtlinien für verschiedene Dienste durchsetzen möchten.

Externe Autorisierung bietet mehrere Vorteile für die Vereinfachung und Sicherung des Zugriffs, einschließlich zentralisierter Richtlinienverwaltung, dynamischer Richtlinienaktualisierungen ohne Code-Änderungen, Unterstützung komplexer Zugriffskontrollszenarien, Skalierbarkeit über verteilte Systeme hinweg und die Möglichkeit zur nahtlosen Integration mit mehreren Identitätsanbietern oder externen Quellen.

Ja, ein Benutzer kann mehrere externe Identitäten haben. Der Identity Broker unterstützt föderierte Identitäten, die es Benutzern ermöglichen, sich bei verschiedenen Identitätsanbietern zu authentifizieren und ihre Identitäten unter einem einzigen Identitätsdatensatz zu konsolidieren.