Automatische Verbesserung der Sicherheit bei gleichzeitiger Optimierung der Benutzerfreundlichkeit

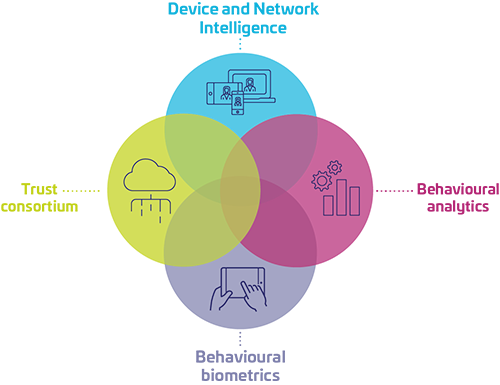

Herkömmliche Authentifizierungsmethoden sind angesichts der zunehmenden Cyber-Bedrohungen unzureichend. Automatisierte und immer raffiniertere Angriffe imitieren menschliches Verhalten, um Standard-Bot-Erkennungstools zu überlisten. Risikobasierte Authentifizierungssysteme (Risk-Based Authentication – RBA) sind auf die Erkennung betrügerischen Verhaltens präzise abgestimmt, indem sie die Risikostufe jedes Anmeldeversuchs dynamisch bewerten und darauf reagieren. Stärken Sie Ihren Schutz, indem Sie eine Reihe von Authentifizierungstechniken und verhaltensbiometrische Verfahren integrieren und bei jedem Authentifizierungsvorgang das entsprechende Maß an Sicherheit durchsetzen.

Erhöhen Sie Ihre Sicherheit

Stoppen Sie sich entwickelnde Bedrohungen und passen Sie die Sicherheitsmaßnahmen an den wahrgenommenen Risikograd an

Verbessern Sie die Benutzerfreundlichkeit

Dynamische Anpassung der Authentifizierungsanforderungen ohne unnötige Unterbrechungen

Einhaltung von Vorschriften

Risikobasierte Authentifizierung ist zu einer unverzichtbaren Lösung für den Kundenschutz geworden, insbesondere in stark regulierten Branchen wie dem Bankwesen

Bankgeschäfte in der Cloud: Warum risikobasierte Authentifizierung für Finanzinstitute so wichtig ist

Immer mehr Verbraucher nutzen das digitale Banking. Dabei erwarten sie, dass sie mithilfe der risikobasierten Authentifizierung problemlos Zugriff auf das Angebot der Finanzinstitute erhalten können.

Stellen Sie ein Gleichgewicht zwischen Sicherheit und Komfort her

Verbessern Sie das Benutzererlebnis und die Sicherheit und optimieren Sie die Betrugserkennung mit der Risikomanagementlösung IdCloud.

SO KANN THALES AUCH SIE UNTERSTÜTZEN

Was ist risikobasierte Authentifizierung?

Bei der risikobasierten Authentifizierung (RBA) handelt es sich um einen Ansatz zur intelligenten Identifizierung, bei dem für die Bestimmung des Risikograds eines Anmeldeversuchs verschiedene Faktoren wie das Benutzerverhalten, die Geräteeigenschaften und der Umgebungskontext ausgewertet werden. Es nimmt automatisch eine Risikobewertung eines Kunden vor und bestimmt das Bedrohungsrisiko auf der Grundlage dieser Merkmale – einschließlich der IP-Adresse eines Benutzers, seines Standorts, des Browserverlaufs usw. Diese proaktive Authentifizierungsmethode ermöglicht Unternehmen die Anpassung ihrer Sicherheitsmaßnahmen an das wahrgenommene Risiko.

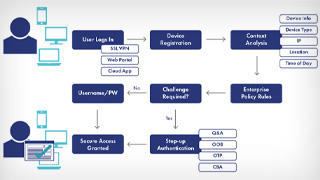

Wie funktioniert die risikobasierte Authentifizierung?

Durch die Integration unserer risikobasierten Authentifizierungslösung in Ihren Authentifizierungsprozess wird das Risikoniveau jeder Kundentransaktion analysiert. Anschließend werden automatisch Empfehlungen für die am besten geeignete Authentifizierungsmethode gegeben, was den Betrug durch Kontoübernahmen (Account Takeover – ATO) verringert. Mit risikobasierter Authentifizierung können kontinuierlich adaptive Richtlinien auf der Grundlage von Kundensegmentierung, Präferenzen und Anwendungsfällen definiert werden. Diese RBA-Authentifizierungsfunktionen arbeiten unauffällig im Hintergrund, um ein optimales Benutzererlebnis zu gewährleisten.

Vorteile von risikobasierter Authentifizierung für Unternehmen und Endbenutzer

Erkennung in Echtzeit

Erkennen Sie anormale Aktivitäten, bevor sie zu Betrug führen.

Mit unserer Echtzeitlösung werden Bedrohungen blockiert, sobald sie versuchen, auf Ihre Umgebung zuzugreifen.

Maßgeschneiderte Sicherheit

Ihr Traffic, Ihre Regeln.

Wir helfen Ihnen, Ihre Umgebung zu Ihren eigenen Bedingungen zu sichern. Automatisieren Sie die gewünschten Aktionen auf der Grundlage der Risikostufen und -schwellenwerte Ihrer Benutzer.

Mehrkanal-Sicherheit

Gewährleisten Sie die Kontrolle über all Ihre Geräte.

Wir bieten auf jedem Gerät das gleiche Maß an Sicherheit. Ganz gleich, ob Ihre Kunden ein Smartphone, ein Tablet oder einen Desktop-Computer verwenden, wir schützen sie.

Transparenz für Kunden

Bieten Sie Ihren Kunden passiven Schutz.

Durch die Auswertung von verhaltens- und gerätebasierten Informationen können Sie Ihre Benutzer schützen, während sie Ihre Umgebung nahtlos nutzen. Dafür sind keine zusätzlichen Schritte erforderlich.

Erkennen Sie Ihre ehrlichen Benutzer

Mit unserer über 99%igen Genauigkeit vermeiden Sie falsche Ablehnungen und unnötige zusätzliche Schritte.

Reduzieren Sie die Erfordernis zusätzlicher Schritte und bringen Sie Ihren ehrlichen Kunden das Vertrauen entgegen, das sie verdienen. Setzen Sie zusätzliche Schritte nur für risikoreichen Traffic durch.

Weniger manuelle Bewertungen

Entlasten Sie Ihr Betrugsteam.

Die hohe Genauigkeit und das leistungsstarke Analysetool ermöglichen es Ihrem Betrugsteam, sich auf die wichtigsten Fälle zu konzentrieren und neue Betrugsmuster aufzudecken.

Wofür wird risikobasierte Authentifizierung eingesetzt?

Kundenidentitäten

Schutz von Kundenkonten und Transaktionen vor betrügerischen Aktivitäten.

Drittanbieter-Identitäten

Verwalten Sie die Risiken im Zusammenhang mit externen Partnern, Anbietern und Zulieferern durch die Einführung adaptiver Authentifizierungsmaßnahmen.

Mitarbeiteridentitäten

Sichern Sie den Zugriff auf sensible Unternehmensressourcen und -daten und verhindern Sie Insider-Bedrohungen sowie unbefugten Zugriff.

Erleichtern Sie Ihre IAM

Erfahren Sie, wie wir Sie beim Schutz Ihrer Identitäten unterstützen können

Thales als Vorreiter

Finden Sie das Produkt oder den Service, der Ihre Anforderungen am besten erfüllt, und erfahren Sie, warum Thales für KuppingerCole als Marktführer, Vorreiter und Innovationsführer im Bereich Zugriffsverwaltung gilt

Empfohlene Ressourcen

Häufig gestellte Fragen

Bei der Entwicklung von Lösungen für die risikobasierte Authentifizierung wird die Einhaltung von Branchenvorschriften wie PSD2, GDPR, PCI DSS, HIPAA und weiteren berücksichtigt. Durch die Einbeziehung bewährter Praktiken und die ständige Aktualisierung der gesetzlichen Vorschriften hilft risikobasierte Authentifizierung Unternehmen bei der Einhaltung von Vorschriften einzuhalten und verbessert gleichzeitig die Sicherheit.

Ja, Lösungen für risikobasierte Authentifizierung lassen sich in hohem Maße an die Risikotoleranz, die Compliance-Anforderungen und die individuellen Arbeitsabläufe Ihres Unternehmens anpassen. Sie können Kriterien für die Risikobewertung festlegen, Schwellenwerte definieren und risikobasierte Authentifizierung nahtlos in Ihre bestehende IAM-Infrastruktur (Identity and Access Management – Identitäts- und Zugriffsverwaltung) integrieren.

Ja. Unsere Identitätslösungen basieren auf einem modularen Aufbau, bei dem einzelne Anwendungen (Funktionen) separat erworben werden können.