Tool zur Bewertung des Risikos bei der Zugriffsverwaltung

Wie sichern Sie Ihre Cloud-Anwendungen? Erfahren Sie, wo Sie bei der Einführung der Cloud stehen und wie Sie Ihre Anwendungen einfach und sicher schützen können.

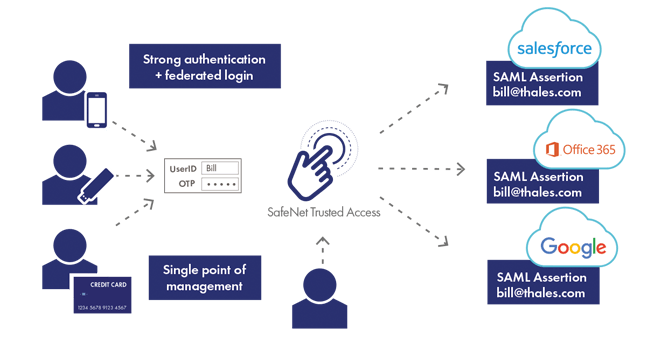

Die SAML-Authentifizierung ist eine Methode der Identitätsprüfung, die einen Identitätsanbieter nutzt, um Benutzer zentral für eine breite Palette nicht angebundener Websites zu authentifizieren. Indem sie den Authentifizierungsprozess an einen einzigen vertrauenswürdigen Identitätsprovider weiterleiten, sichern sich Unternehmen zahlreiche Vorteile in Bezug auf Sicherheit, Verwaltung und Kosteneinsparungen. Aber vor allem müssen Benutzer nicht länger Dutzende verschiedener Benutzernamen und Passwörter verwalten.

SAML (Security Assertion Markup Language) wurde von dem Non-Profit-Konsortium OASIS entwickelt. Dabei handelt es sich um einen Open-Source-XML-Standard bzw. ein Protokoll für den Austausch von Authentifizierungs- und Autorisierungsinformationen zwischen einem Identitätsprovider, wie z. B. SafeNet Trusted Access, und einer Relying Party oder einem Dienstleister, d. h. einer Cloud oder Webanwendung, wie z. B. Office 365, Salesforce, AWS, Zendesk, DropBox usw.

Zu den Fähigkeiten eines SAML-Identitätsproviders gehören Token-basierte Authentifizierung, sicherheitsbasierte Token-Dienste, föderierte Authentifizierung und föderierte Identitäten.

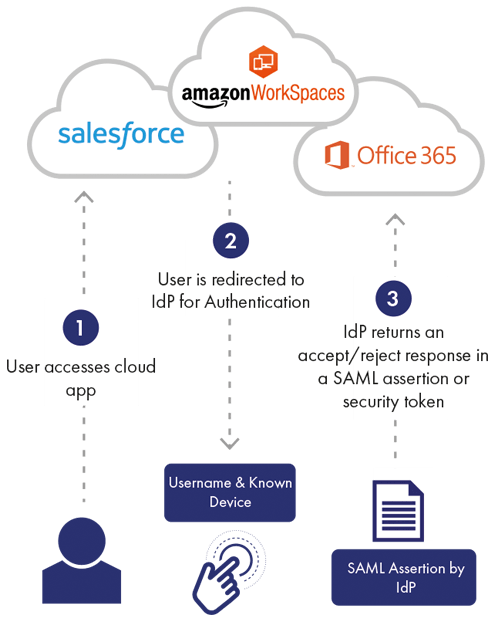

1. Bei der SAML-Authentifizierung wird jedes Mal, wenn ein Nutzer auf eine Anwendung zugreift, der Authentifizierungsprozess an den SAML-Identitätsprovider weitergeleitet.

2. Der Nutzer gibt seine Anmeldedaten (z. B. Passwort, OTP, kontextuelle Attribute) ein, die daraufhin von dem Identitätsprovider überprüft werden.

3. Der Identitätsprovider übermittelt anschließend eine zustimmende oder ablehnende Antwort in Form einer SAML-Assertion. Wenn die Authentifizierung erfolgreich ist, wird dem Nutzer der Zugriff auf die Ressource gewährt, wenn nicht, wird der Zugriff verweigert.

1. Ein Nutzer greift auf eine Anwendung zu und wird zur Authentifizierung an den Identitätsprovider weitergeleitet.

2. Der Nutzer gibt seine Anmeldedaten in das Anmeldeportal ein.

3. Nach erfolgreicher Authentifizierung wird er bei der Ressource angemeldet.

Die einzelnen Cloud- und Webanwendungen arbeiten jeweils mit einem unterschiedlichen Satz von SAML-Attributen, die ein Feld oder auch mehrere Feldern wie z. B. Benutzer-ID, E-Mail-Adresse, Gruppenmitgliedschaft, Postanschrift oder Alias enthalten können. Um einen zentralen SAML-Identitätsprovider erfolgreich in eine Cloud- oder Webanwendung zu integrieren, muss dieser daher in der Lage sein, diese Details in der SAML-Assertion anzugeben.

Die einzelnen Cloud- und Webanwendungen arbeiten jeweils mit einem unterschiedlichen Satz von SAML-Attributen, die ein Feld oder auch mehrere Feldern wie z. B. Benutzer-ID, E-Mail-Adresse, Gruppenmitgliedschaft, Postanschrift oder Alias enthalten können. Um einen zentralen SAML-Identitätsprovider erfolgreich in eine Cloud- oder Webanwendung zu integrieren, muss dieser daher in der Lage sein, diese Details in der SAML-Assertion anzugeben.

SafeNet Trusted Access macht die Anwendung von Single Sign-On mit SAML-Authentifizierung zum Kinderspiel, da es über einen Katalog von vorintegrierten Anwendungen verfügt. Fügen Sie einfach die Cloud- oder Webanwendung hinzu, die Sie bereits heute nutzen, und beginnen Sie mit der Nutzung von Smart Single Sign-On mit praxisorientierten Zugriffsrichtlinien.

Wie sichern Sie Ihre Cloud-Anwendungen? Erfahren Sie, wo Sie bei der Einführung der Cloud stehen und wie Sie Ihre Anwendungen einfach und sicher schützen können.

Unternehmen befinden sich in verschiedenen Phasen der Umstellung auf die Cloud. Für all diejenigen, die noch mit AD FS arbeiten, ist die Anwendung von Zugriffskontrollen und entsprechender Authentifizierungsmethoden ein natürlicher Weg, um die Zugriffsverwaltungsfunktionen der nächsten Generation auf ihre bestehende Umgebung zu übertragen. Erfahren Sie, wie Smart Single Sign-On die Möglichkeiten regulärer Federation Frameworks erweitert und wie Sie bei der Verwendung von AD FS von adaptiver Authentifizierung und Zugriffskontrolle profitieren können.

Identity and access management key concepts, technologies and standards compiled for you in this Access Management ebook . You will learn: • Authentication and access management differences • How to leverage cloud single sign on (SSO) • Key concepts in Access...

Eine Rekordzahl von Unternehmen stellt auf Office 365 um. Der Schritt in die Cloud sorgt zwar für mehr Effizienz, kann Unternehmen jedoch anfälliger für Phishing- oder Credential Compromise-Angriffe und dadurch letztlich für Datenschutzverletzungen machen. Erfahren Sie, wie Sie O365 am Zugriffspunkt mit der geeigneten Authentifizierungsmethode sichern können.